Ik heb gisteren een soortgelijke vraag over Apache Cassandra beantwoord:Beveiligen van Cassandra-communicatie met TLS/SSL .

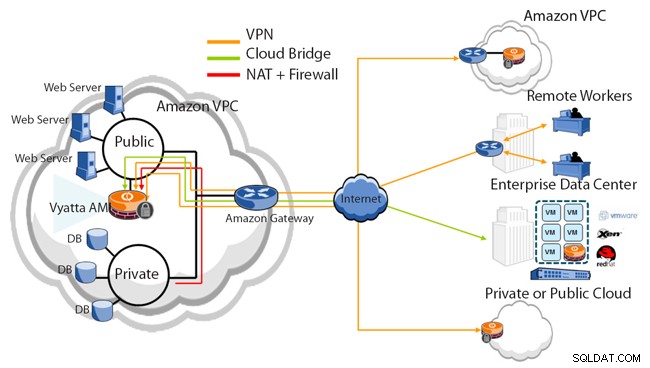

Mijn ervaring is geweest, met name met Amazon, als je kunt, een VPN-netwerk opzetten tussen je instanties om te garanderen dat alles veilig is. Een interessant feit dat we tegenkwamen bij het implementeren van ons VPN-netwerk bovenop EC2 is dat het de responstijden sneller maakte ... We kozen voor Vyatta en ben er tot nu toe erg blij mee. Het kan volledig worden gevirtualiseerd ... en stelt ons in staat om een brug te slaan tussen zones, regio's en datacenters (amazon en niet amazon)

Een andere optie is om gebruik te maken van Amazon Virtual Private Cloud :

- Maak een Amazon Virtual Private Cloud op de schaalbare infrastructuur van AWS en specificeer het privé-IP-adresbereik van elk bereik dat u kiest.

- Verdeel het privé-IP-adresbereik van uw VPC in een of meer openbare of privé-subnetten om het uitvoeren van applicaties en services in uw VPC te vergemakkelijken.

- Beheer inkomende en uitgaande toegang van en naar individuele subnetten met behulp van controlelijsten voor netwerktoegang.

- Sla gegevens op in Amazon S3 en stel machtigingen zo in dat de gegevens alleen toegankelijk zijn vanuit uw Amazon VPC.

- Voeg een Amazon Elastic IP-adres toe aan een instantie in uw VPC zodat deze rechtstreeks vanaf internet kan worden bereikt.

- Overbrug uw VPC en uw onsite IT-infrastructuur met een versleutelde VPN-verbinding, en breid uw bestaande beveiligings- en beheerbeleid uit naar uw VPC-instanties alsof ze binnen uw infrastructuur draaien.

Vyatta heeft een mooie afbeelding die laat zien hoe VPC en Vyatta (of een andere zakelijke VPN-oplossing) samen kunnen overbruggen (zoals in het laatste punt hierboven):

Ik werk niet voor Vyatta ... net zoals we erin geslaagd zijn om alles werkend te krijgen zonder megadure cisco-uitrusting te kopen