Beveiliging is tegenwoordig een grote zorg. Dit zijn de stappen SSL inschakelen in Oracle Apps R12

Inhoudsopgave

Inleiding:

- De gegevens tussen webbrowser en webserver reizen onversleuteld in de R12-toepassing, zodat het wachtwoord en andere informatie door sniffer kan worden gevolgd. Ze kunnen uw gebruikersnaam/wachtwoord of andere gevoelige gegevens krijgen. Dit wordt van cruciaal belang wanneer u internettoegang hebt tot Oracle-applicaties

- Met SSL-implementatie reizen de gegevens in de versleutelde vorm en alleen webbrowser en webserver kunnen deze ontsleutelen. De implementatie vereist het SSL-certificaat en de configuratie in de R12-omgeving volgens de configuratie

Wat is SSL?

SSL en TLS zijn het cryptografische protocol dat zorgt voor privacy tussen communicerende applicaties en hun gebruikers op internet

Wat zijn SSL-certificaten

SSL gebruikt 2 soorten certificaten:

Gebruikerscertificaten:

Dit zijn certificaten die zijn uitgegeven aan servers of gebruikers om hun identiteit te bewijzen in een openbare sleutel/private sleuteluitwisseling.

Vertrouwde certificaten:

Dit zijn certificaten die entiteiten vertegenwoordigen die u vertrouwt, zoals certificeringsinstanties die de gebruikerscertificaten ondertekenen die ze uitgeven.

Secure Sockets Layer (SSL)

SSL is een technologie die de essentiële functies van wederzijdse authenticatie, gegevenscodering en gegevensintegriteit voor veilige transacties definieert. Uitwisseling van gegevens tussen de client en de server in dergelijke beveiligde transacties zou de Secure Sockets Layer (SSL) gebruiken.

Transport Layer Security (TLS)

Transport Layer Security is een cryptografisch protocol dat zorgt voor privacy tussen communicerende applicaties en hun gebruikers op internet. Hoewel SSL wordt ondersteund door alle versies van Oracle Application Server, vereist TLS minimaal Application Server 10.1.2.0. Oracle Applications Release 12 ondersteunt het gebruik van zowel SSL als TLS.

Hoe SSL werkt

- De client stuurt een verzoek naar de server via de HTTPS-verbindingsmodus.

- De server presenteert zijn digitale certificaat aan de client. Dit certificaat bevat de identificerende informatie van de server, zoals de servernaam, de openbare sleutel van de organisatie en de server en de digitale handtekening van de privésleutel van de CA

- De client (webbrowser) heeft de openbare sleutels van de CA. Het ontsleutelt de privésleutel van het digitale certificaat. Deze verificatie bewijst dat de afzender toegang had tot de privésleutel en daarom waarschijnlijk de persoon is die aan de openbare sleutel is gekoppeld. Als de verificatie goed verloopt, wordt de server geauthenticeerd als een vertrouwde server.

- De client stuurt de server een lijst met de versleutelingsniveaus, of versleutelingen, die hij kan gebruiken.

- De server ontvangt de lijst en selecteert het sterkste versleutelingsniveau dat ze gemeen hebben.

- De client versleutelt een willekeurig getal met de openbare sleutel van de server en stuurt het resultaat naar de server (die alleen de server zou moeten kunnen ontsleutelen met zijn privésleutel); beide partijen gebruiken vervolgens het willekeurige getal om een unieke sessiesleutel te genereren voor daaropvolgende codering en decodering van gegevens tijdens de sessie

Het is dus duidelijk uit de bovenstaande stappen, we hebben een digitaal certificaat nodig voor de webserver en we gebruiken Oracle-portemonnee in 10.1.3 voor het opslaan van het certificaat

Diverse topologie van SSL in Oracle Apps R12

De ssl-implementatie is afhankelijk van de topologie van de R12-implementatie. Ik benadruk hier alle belangrijke. Dit geldt zowel voor R12.0- als R12.1-implementatie.

- Een enkele webserver-implementatie.

Dit is vrij eenvoudig. We hebben het digitale certificaat voor de webserver nodig. De stappen zijn rechttoe rechtaan. Het verkeer tussen webbrowser en webserver wordt versleuteld

- Het hebben van een load balancer die voor 2 of meer webservers zorgt, maakt het een beetje ingewikkeld

In dit geval zouden we de volgende opties kunnen hebben

- Encryptie van verkeer van begin tot eind

De volledige verkeersstroom, d.w.z. van browser naar load balancer en van load balancer naar webserver, is versleuteld

Er zijn twee manieren om het te doen

(a) Pass-through-configuratie :De load balance ontsleutelt/versleutelt in dit geval het bericht niet. Het gaat gewoon door het verkeer naar de webserver

Belangrijke overwegingenBij het configureren van Ebusiness Suite met load balancing-hardware zou u op tal van plaatsen de vereiste hebben gezien om op cookies gebaseerde persistentie in te stellen. Het probleem dat we hier hebben, is dat wanneer SSL-passthrough aanwezig is, de cookie-persistentie niet werkt omdat de cookie is versleuteld door Ebusiness Suite en de load balancer de cookie-informatie die nodig is om de persistentie te behouden, niet kan lezen. Hier is een uittreksel uit F5 documentatie waarin dit in meer detail wordt uitgelegd

Bron:

https://devcentral.f5.com/Tutorials/TechTips/tabid/63/articleType/ArticleView/articleId/262/Persisting-SSL-Connections.aspx

Voor SSL Pass-through-configuraties zijn de persistentie-opties ernstig beperkt:aangezien LTM het gesprek niet decodeert, is alleen de niet-SSL-gecodeerde informatie in de sessie beschikbaar voor gebruik als sessie-ID. De primaire stukjes blijvende niet-versleutelde informatie in een versleutelde SSL-stroom zijn de bron- en bestemmings-IP-adressen en de SSL-sessie-ID zelf, dus alleen bronadres, bestemmingsadres of SSL-persistentie werken met SSL Pass-through-configuraties. Als u persistentie van bronadressen gebruikt, kan dit een situatie creëren waarin clients die toegang krijgen tot het systeem vanaf een apparaat van het proxytype allemaal vastzitten op dezelfde applicatielaag, waardoor er een onbalans in het verkeer op de applicatielaag ontstaat. Dus het gebruik van iets uniekers, zoals de SSL-sessie-id, heeft de voorkeur.

We raden aan om SSL-persistentie in te stellen als de primaire persistentiemethode en vervolgens het bronadres in te stellen als een back-uppersistentiemethode om nieuwe verbindingen op dezelfde server te plakken, zelfs als de SSL sessie-ID verandert halverwege de applicatiesessie. Het is ook een best practice om vervolgens de applicatielaag te configureren om het aantal heronderhandelingen over SSL-sessies tot een minimum te beperken. Raadpleeg de toepasselijke beheerhandleidingen voor de applicatieserver voor meer informatie. Als zodanig is de aanbeveling om zowel het SSL-persistentieprofiel als de Bronadresprofiel.

U kunt het bronadresprofiel echter ook alleen uitvoeren als het client-IP wordt doorgegeven aan de load balancer.

Opmerking:de persistentie-time-out die is toegewezen aan het bronadresprofiel of de SSL-profiel moet worden verhoogd tot de door Oracle aanbevolen waarde van 12 uur.

(b) Decodering/codering :De load balance ontsleutelt in dit geval het verkeer op load balancer-niveau en versleutelt het vervolgens opnieuw en stuurt het naar de webserver die het opnieuw ontsleutelt

2) SSL-terminator:het verkeer tussen webbrowser en load balancer is alleen versleuteld. De Load Balance fungeert als SSL-terminator en beëindigt de SSL op load balancer-niveau en geeft het niet-versleutelde verkeer door aan de webserver. Het heeft de volgende voordelen.

Lagere beheerkosten:er hoeft slechts 1 certificaat te worden onderhouden (op de LBR) in plaats van meerdere certificaten op meerdere applicatielagenPrestatieverbetering:het offloaden van SSL-codering en decodering naar de load balancer verbetert de prestaties aanzienlijk door de CPU-belasting te verminderen. Aangezien klanten nu SSL-certificaten krijgen met sleutels van 2048 bytes, zal de CPU-belasting van de SSL-verwerking op de applicatielaag 5 keer hoger zijn dan bij het gebruik van een verouderde 1024 bytes SSL-sleutel

Stappen om configuratie uit te voeren op elke topologie worden hieronder gegeven

Een enkele webserver-implementatie SSL in Oracle Apps R12

Stap 1

Stel uw omgeving in

- Log in op de applicatielaag als de OS-gebruiker die eigenaar is van de applicatielaagbestanden.

- Bron uw omgevingsbestand voor de applicatielaag (APPS

.env) in de APPL_TOP-directory. - Navigeer naar $INST_TOP/ora/10.1.3 en bron het

.env-bestand om je 10.1.3 ORACLE_HOME-variabelen in te stellen.

Opmerking:wanneer u met portefeuilles en certificaten werkt, moet u de uitvoerbare bestanden van 10.1.3 gebruiken.

Belangrijke opmerking

Als u clients (JRE 8, sommige moderne browsers) of Oracle Database 12c gebruikt, moet u het volgende doen:

– Upgrade FMW 10.1.3 naar 10.1.3.5

– Pas de CPU van oktober 2015 toe (patch 21845960).

Stap 2

Maak een portemonnee

- Navigeer naar de $INST_TOP/certs/Apache-directory.

- Verplaats de bestaande portemonnee-bestanden naar een back-upmap voor het geval u ze in de toekomst opnieuw wilt gebruiken.

- Open de Wallet-manager als achtergrondproces:

$ owm &

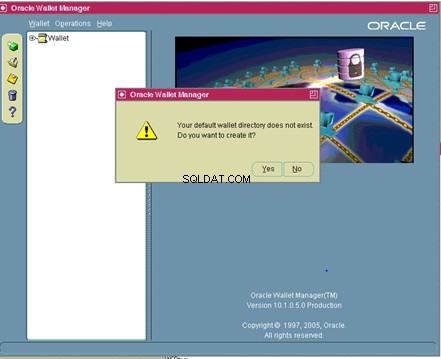

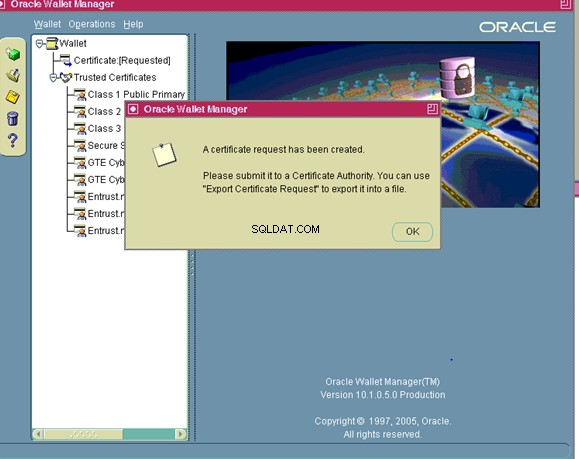

Ga in het Oracle Wallet Manager-menu naar Wallet>Nieuw.

Antwoord NEE op:Uw standaard portemonnee-map bestaat niet. Wil je het nu maken?

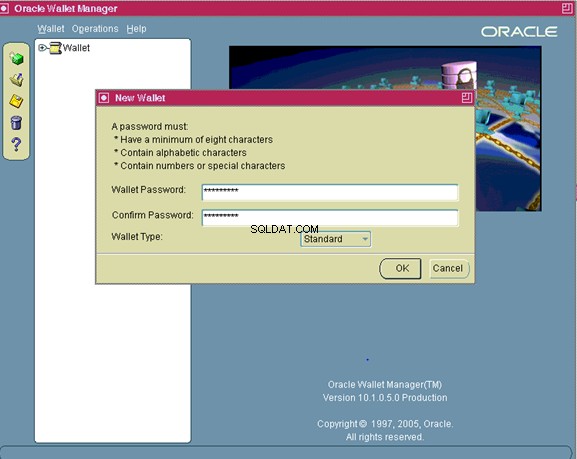

Het nieuwe portemonnee-scherm zal u nu vragen om een wachtwoord voor uw portemonnee in te voeren

Voer het wachtwoord in en onthoud het

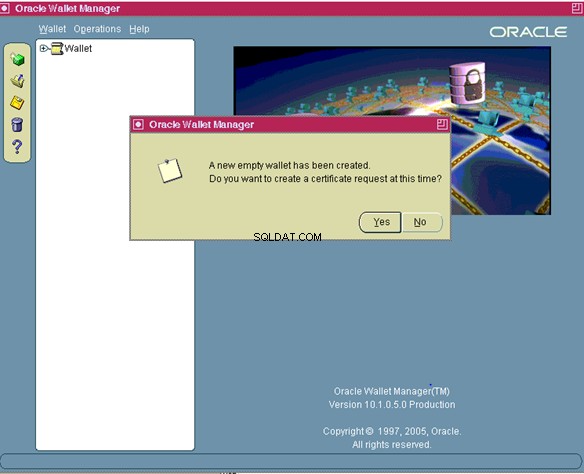

Er is een nieuwe lege portemonnee aangemaakt. Wilt u op dit moment een certificaatverzoek maken?

Nadat u op "Ja" hebt geklikt in het scherm Certificaataanvraag maken, verschijnt

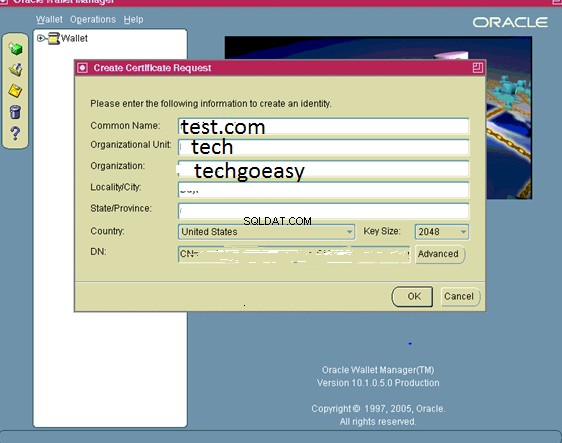

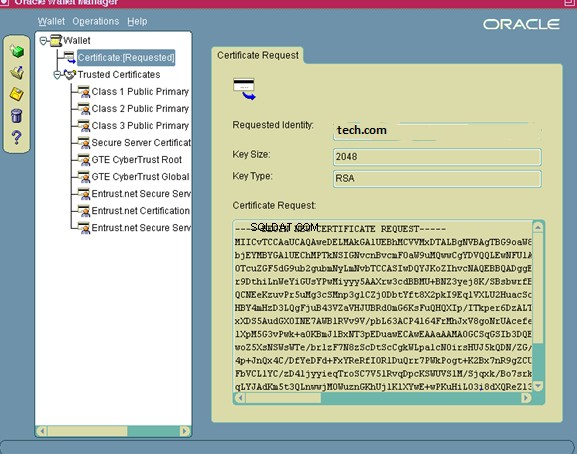

Vul de juiste waarden in waar:

| Algemene naam | Het is de naam van uw server inclusief het domein. |

| Organisatie-eenheid:(optioneel) | De unit binnen uw organisatie. |

| Organisatie | Het is de naam van uw organisatie |

| Plaats/Stad | Het is jouw plaats of stad. |

| Staat/Provincie | is de volledige naam van uw staat of provincie, niet afkorten. |

Selecteer uw land in de vervolgkeuzelijst en selecteer voor de sleutelgrootte minimaal 2048. Klik op OK.

Opmerking:afhankelijk van uw certificaatprovider accepteren ze mogelijk niet het op MD5 gebaseerde certificaatverzoek (CSR) dat is gegenereerd door Oracle Wallet Manager (OWM). VeriSign accepteert nu bijvoorbeeld alleen op SHA12048-bits gebaseerde CSR's of hoger. In dergelijke gevallen moet u de MD5 CSR converteren naar een geschikte op SHA1 gebaseerde CSR.

Klik op Op certificaat aangevraagd

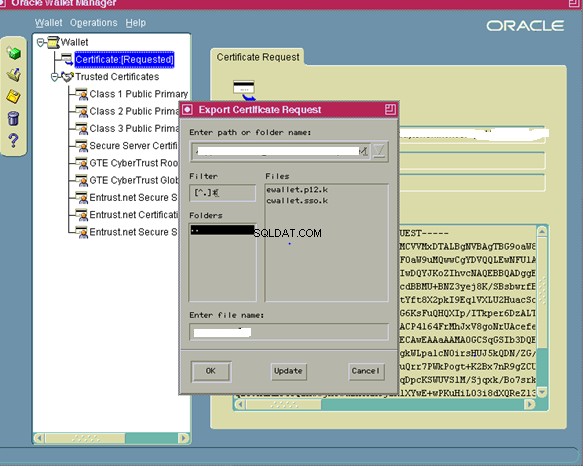

U moet de certificaataanvraag exporteren voordat u deze kunt indienen bij een certificeringsinstantie.

- Klik op Certificaat [Aangevraagd] om het te markeren.

- Klik in het menu op Bewerkingen>

Certificaatverzoek exporteren

- Sla het bestand op als server.csr

- Klik in het menu op Portemonnee en klik vervolgens op Opslaan.

- Op het Selecteer Directory-scherm wijzigt u de Directory in uw volledig gekwalificeerde portemonnee-directory.

- Klik op OK.

- Klik in het menu op Portemonnee en vink het vakje Automatisch inloggen aan.

Zorg ervoor dat u dit wachtwoord iets onthoudt. U moet het wachtwoord gebruiken wanneer u de portemonnee opent met Oracle Wallet Manager of bewerkingen op de portemonnee uitvoert met behulp van de opdrachtregelinterface. Als automatisch inloggen is ingeschakeld, hoeven processen die zijn ingediend door de OS-gebruiker die de portemonnee heeft gemaakt, het wachtwoord niet op te geven om toegang te krijgen tot de portemonnee.

- Verlaat de Wallet Manager.

De portefeuillemap zal nu de volgende bestanden bevatten:

cwallet.sso

ewallet.p12

server.csr

U kunt server.csr nu indienen bij uw certificeringsinstantie om een servercertificaat aan te vragen

Stap 5

Importeer uw servercertificaat in de portemonnee

Nadat u uw servercertificaat van uw certificeringsinstantie hebt ontvangen, moet u het in uw portemonnee importeren. Kopieer het certificaat naar tech.crt in de portefeuillemap op uw server op een van de volgende manieren:

- ftp het certificaat (in binaire modus)

- kopieer en plak de inhoud in server.crt

Volg deze stappen om tech.crt in uw portemonnee te importeren:

- Open de Wallet Manager als achtergrondproces:

$ owm &

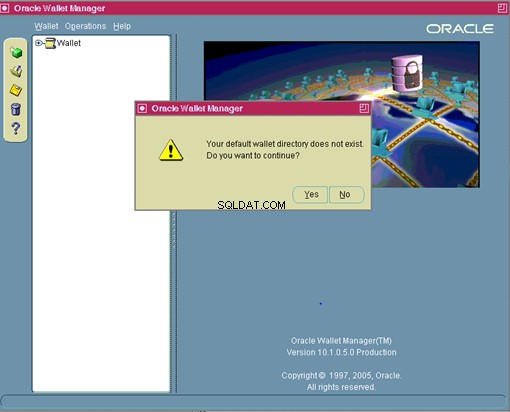

- Klik in het menu op Portemonnee en vervolgens op Openen.

- Antwoord Ja wanneer daarom wordt gevraagd:

Uw standaard portemonnee-map bestaat niet.

Wil je doorgaan?

- Op het Selecteer Directory-scherm wijzigt u de Directory in uw volledig gekwalificeerde portemonnee-directory en

klik op OK

- Voer uw portemonnee-wachtwoord in en klik op OK.

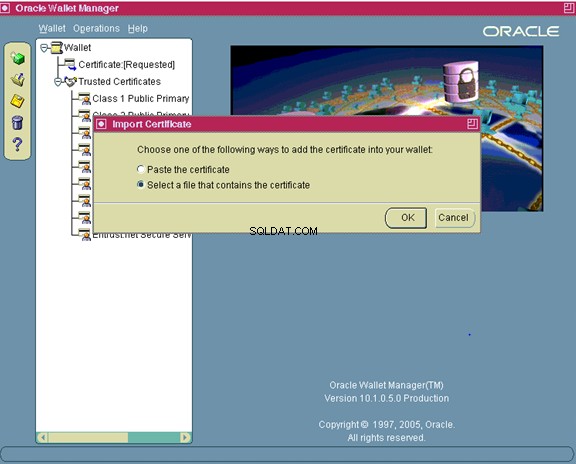

- Navigeer in het Oracle Wallet Manager-menu naar Operations Import

Gebruikerscertificaat.

Servercertificaten zijn een type gebruikerscertificaat. Aangezien de certificeringsinstantie een certificaat voor de server heeft uitgegeven en de DN-naam (DN) in het veld Onderwerp heeft geplaatst, is de server de eigenaar van het certificaat, dus de 'gebruiker' voor dit gebruikerscertificaat.

- Klik op OK.

- Dubbelklik op server.crt om het te importeren.

- Bewaar de portemonnee:

- Klik in het Oracle Wallet Manager-menu op Portemonnee.

- Controleer of het vakje Automatisch inloggen is aangevinkt.

- Klik op Opslaan

Opmerking:als alle vertrouwde certificaten die deel uitmaken van de server.crt-keten niet aanwezig zijn in de portemonnee, zal het toevoegen van het certificaat mislukken. Bij het aanmaken van de wallet zijn de certificaten voor de meest voorkomende CA’s (zoals VeriSign, GTE en Entrust) automatisch meegenomen. Neem contact op met uw certificeringsinstantie als u hun certificaat moet toevoegen en sla het verstrekte bestand op als ca.crt in de portefeuillemap in base64-indeling. Een andere optie is om de onderstaande instructies te volgen om ca.crt te maken van uw servercertificaat (server.crt). Als uw certificeringsinstantie een tussencertificaat heeft verstrekt (om de keten te voltooien), slaat u het verstrekte bestand op als intca.crt in een Base64-indeling. Dit moet worden geïmporteerd in Oracle Wallet Manager voordat server.crt wordt geïmporteerd. Certificaten die uit meerdere onderdelen bestaan (zoals het type P7B) vallen ook in deze categorie

Certificaat van uw certificeringsinstantie maken

Ca.crt maken

- Kopieer tech.crt naar uw pc (indien nodig) met een van de volgende methoden:

ftp (in binaire modus) tech.crt naar uw pc kopieer de inhoud van server.crt en plak deze in Kladblok op de pc. Sla het bestand op als server.crt

- Dubbelklik op server.crt om het te openen met de Cyrpto Shell-extensie.

- Klik op het tabblad Certificatiepad op de eerste (bovenste) regel en vervolgens op Certificaat bekijken.

- Klik op het tabblad Details op Kopiëren naar bestand, hierdoor wordt de exportwizard gestart.

- Klik op Volgende om door te gaan.

- Selecteer Base64 gecodeerde X.509 (.CER) en klik op volgende.

- Klik op Bladeren en navigeer naar de map van uw keuze.

- Voer ca.crt in als de naam en klik op ok om het certificaat te exporteren.

- Sluit de wizard.

- Kopieer ca.crt terug naar uw portefeuillemap (indien nodig) met een van de volgende methoden:

ftp (in binaire modus) ca.crt naar de portemonneemap van uw applicatielaag kopieer de inhoud van ca.crt en plak deze met een teksteditor in een nieuw bestand in de portemonneemap van uw applicatielaag. Sla het bestand op als ca.crt

Als er een tussencertificaat is, exporteer dat dan ook met dezelfde techniek

Gedetailleerde stappen voor het importeren van een certificaat met schermafbeeldingen

owm &

Klik vervolgens op portemonnee -> openen

Klik op ja

Voer het volledige pad van de portemonnee-directory in

Voer het portemonnee-wachtwoord in

Nu bewerkingen:gebruikerscertificaat importeren

Als alternatief kunt u het certificaat ook toevoegen met het orapki-commando

orapki portemonnee voeg \

-wallet toe. \

-trusted_cert \

-cert ca.crt \

-pwd

orapki portemonnee voeg \

-wallet toe. \

-trusted_cert \

-cert int.crt \

-pwd

orapki wallet add \

-wallet .\

-user_cert \

-cert tech.crt \

-pwd

Belangrijke stap

Als u het CA-certificaat moet importeren, moet u ook de inhoud van het ca.crt-bestand toevoegen aan het b64InternetCertificate.txt-bestand in de 10.1.2 ORACLE_HOME/sysman/config-directory:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Als u ook een tussencertificaat (intca.crt) hebt gekregen, moet u dat ook toevoegen aan het b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate .txt

Stap 6

Wijzig de OPMN-portemonnee

- Navigeer naar de $INST_TOP/certs/opmn directory.

- Maak een nieuwe map met de naam BAK.

- Verplaats de bestanden ewallet.p12 en cwallet.sso naar de zojuist aangemaakte BAK-directory.

- Kopieer de bestanden ewallet.p12 en cwallet.sso van de directory $INST_TOP/certs/Apache naar de directory $INST_TOP/certs/opmn.

Stap 7

Update het JDK Cacerts-bestand

Oracle Web Services vereist dat het certificaat van de certificeringsinstantie die uw servercertificaat heeft uitgegeven (ca.crt uit de vorige stap) aanwezig is in het JDK-cacerts-bestand. Bovendien moet voor sommige functies van XML Publisher en BI Publisher het servercertificaat (server.crt uit de vorige stap) aanwezig zijn.

Volg deze stappen om er zeker van te zijn dat aan deze vereisten wordt voldaan:

- Navigeer naar de $OA_JRE_TOP/lib/security directory.

- Maak een back-up van het bestaande cacerts-bestand.

- Kopieer uw ca.crt- en server.crt-bestanden naar deze map en geef de volgende opdracht om ervoor te zorgen dat cacerts schrijfrechten heeft:

$ chmod u+w cacerts

Stap 8

Het contextbestand bijwerken

Gebruik de E-Business Suite – Oracle Applications Manager (OAM) Context Editor om de SSL-gerelateerde variabelen te wijzigen, zoals weergegeven in deze tabel:

| SSL-gerelateerde variabelen in het contextbestand | ||

| Variabele | Niet-SSL-waarde | SSL-waarde |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | hetzelfde als s_webport | hetzelfde als s_webssl_port |

| s_webssl_port | niet van toepassing | standaard is 4443 |

| s_https_listen_parameter | niet van toepassing | hetzelfde als s_webssl_port |

| s_login_page | url gemaakt met http-protocol en s_webport | url gemaakt met https-protocol en s_webssl_port |

| s_external_url | url gemaakt met http-protocol en s_webport | url gemaakt met https-protocol en s_webssl_port |

Stap 9 – Voer Autoconfig uit

Autoconfig kan worden uitgevoerd met behulp van het adautocfg.sh-script in de directory Application Tier $ADMIN_SCRIPTS_HOME.

Gerelateerde artikelen

Autoconfiguratie

Stappen om Autoconfig op R12-applicatie uit te voeren, inclusief zowel database als applicatielaag

locatie van oracle apps autoconfig-sjablonen en hoe u de sjabloon voor autoconfig-bestanden kunt aanpassen

Stap 10 – Start de Application Tier-services opnieuw

Gebruik het adapcctl.sh script in de $ADMIN_SCRIPTS_HOME directory om de Apache Apache-services te stoppen en opnieuw te starten.

Stappen die moeten worden gebruikt bij het kiezen van SSL-terminator met Oracle-apps R12

Het is niet nodig om certificaten te maken en te installeren op de webserver. Het certificaat wordt geïnstalleerd in SSL-terminator. In dit geval hoeven we alleen de onderstaande contextbestandparameter in te stellen

| Wijzigingen bij gebruik van een SSL Accelerator | ||

| Variabele | Niet-SSL-waarde | SSL-waarde |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | hetzelfde als s_webport | waarde van de externe interfacepoort van de SSL Accelerator |

| s_webentryhost | hetzelfde als s_webhost | SSL Accelerator-hostnaam |

| s_webentrydomain | hetzelfde als s_domainname | SSL Accelerator-domeinnaam |

| s_enable_sslterminator | # | verwijder de '#' om ssl_terminator.conf te gebruiken in ssl-beëindigde omgevingen |

| s_login_page | url gemaakt met http-protocol en s_webport | url gemaakt met https-protocol, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url gemaakt met http-protocol en s_webport | url gemaakt met https-protocol, s_webentryhost, s_webentrydomain, s_active_webport |

Autoconfig uitvoeren

Autoconfig kan worden uitgevoerd met behulp van het adautocfg.sh-script in de directory Application Tier $ADMIN_SCRIPTS_HOME.

Herstart de Application Tier-services

Gebruik het adapcctl.sh script in de $ADMIN_SCRIPTS_HOME directory om de Apache Apache-services te stoppen en opnieuw te starten.

Stappen voor end-to-end-codering met Pass Through-configuratie op Load Balancer

1) Alle stappen voor een enkele webserver moeten worden uitgevoerd.

2) Het certificaat moet worden aangemaakt met load balancer Naam

3) We kunnen de certificaatstappen op één knooppunt uitvoeren en vervolgens alle stappen naar de andere knooppunten kopiëren

Contextwaardewijzigingen

| SSL-gerelateerde variabelen in het contextbestand | ||

| Variabele | Niet-SSL-waarde | SSL-waarde |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | hetzelfde als s_webport | hetzelfde als s_webssl_port |

| s_webssl_port | niet van toepassing | standaard is 4443 |

| s_https_listen_parameter | niet van toepassing | hetzelfde als s_webssl_port |

| s_login_page | url gemaakt met http-protocol en s_webport | url gemaakt met https-protocol en s_webssl_port |

| s_external_url | url gemaakt met http-protocol en s_webport | url gemaakt met https-protocol en s_webssl_port |

Autoconfig uitvoeren

Autoconfig kan worden uitgevoerd met behulp van het adautocfg.sh-script in de directory Application Tier $ADMIN_SCRIPTS_HOME.

Herstart de Application Tier-services

Gebruik het adapcctl.sh script in de $ADMIN_SCRIPTS_HOME directory om de Apache Apache-services te stoppen en opnieuw te starten.

Databaseconfiguratie vereist

Oracle-producten zoals Oracle Configurator, Order Management, iStore, Order Capture, Quoting, iPayment, iStore en Pricing hebben toegang tot gegevens via internet in HTTP- of HTTPS-verbindingsmodus. De implementatie van SSL voor de Oracle Database Server (die fungeert als een client die verzoeken naar de webserver verzendt) maakt gebruik van de Oracle Wallet Manager voor het opzetten van een Oracle-portemonnee.

Opmerking:dit is een verplichte vereiste voor Oracle iStore-etalagepagina's wanneer de weblaag ook SSL is ingeschakeld.

Om HTTPS Client-verzoek van de database via UTL_HTTP in te schakelen, moet u een truststore in portemonnee-indeling opzetten. Voor deze wallet heb je geen servercertificaat nodig. U hoeft alleen het root-CA-certificaat te importeren voor de root-CA's die het vertrouwensanker zijn voor de sites waarmee u verbinding wilt maken met UTL_HTTP.

1)Nadat u uw omgeving voor de databaselaag hebt ingesteld, navigeert u naar de directory $ORACLE_HOME/appsutil.2)Maak een nieuwe wallet-directory aan met de naam:wallet

3)Navigeer naar de nieuw gemaakte wallet-directory.

4) Open de Wallet Manager als achtergrondproces:

owm &

5) Ga in het Oracle Wallet Manager-menu naar Wallet -> Nieuw.

Antwoord NEE op:uw standaard wallet-map bestaat niet. Wilt u deze nu maken?

Het nieuwe portemonnee-scherm vraagt u nu om een wachtwoord voor uw portemonnee in te voeren.

Klik op NEE wanneer daarom wordt gevraagd:

Er is een nieuwe lege portemonnee gemaakt. Wilt u op dit moment een certificaatverzoek maken?6) Als u ca.crt:

navigeert in het Oracle Wallet Manager-menu naar Bewerkingen -> Vertrouwd certificaat importeren.

Klik op OK.

Dubbelklik op ca.crt om het te importeren.7) Bewaar de portemonnee:

Klik in het Oracle Wallet Manager-menu op Portemonnee.

Controleer of het vakje Automatisch inloggen is aangevinkt.

Klik op Opslaan .

Om te testen of de portemonnee correct is ingesteld en toegankelijk is, logt u in op SQLPLUS als de app-gebruiker en voert u het volgende uit:SQL>select utl_http.request('[address to access]', '[proxy-adres]' , 'file:[volledig pad naar portemonnee-map]', null) van dual;

waar:

‘[toegangsadres]’ =de url voor uw E-Business Suite Rapid Install Portal.

‘[proxy-adres]’ =de url van uw proxyserver, of NULL als u geen proxyserver gebruikt.

'file:[volledige pad naar portemonnee-map]' =de locatie van uw portemonnee-map (geef niet de daadwerkelijke portemonnee-bestanden op).

De laatste parameter is het portefeuillewachtwoord, dat standaard op null staat.

Verwante links

SSL of TLS inschakelen in Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

Hoe R12-componenten te vinden Versie

40 Adpatch-vraag die elke DBA zou moeten kennen

awk-opdracht

Keytool-opdracht