Hier kijken we naar de gedetailleerde stappen voor het inschakelen van TLS in Oracle Apps R12.2

Inhoudsopgave

Inleiding:

De gegevens tussen webbrowser en webserver reizen onversleuteld in de R12-toepassing, zodat het wachtwoord en andere informatie door sniffer kan worden gevolgd. We vermijden dit door SSL in R12 te implementeren.

Met SSL-implementatie reizen de gegevens in de gecodeerde vormen en alleen webbrowser en webserver kunnen deze decoderen.

De implementatie vereist het SSL-certificaat en de configuratie in de R12-omgeving volgens de configuratie

Wat is SSL?

SSL en TLS zijn het cryptografische protocol dat zorgt voor privacy tussen communicerende applicaties en hun gebruikers op internet

Wat is Transport Layer Security (TLS)

Transport Layer Security, of TLS, is de opvolger van SSL. TLS is, net als SSL, een protocol dat verkeer tussen een client en een server versleutelt. TLS maakt een gecodeerde verbinding tussen twee machines waardoor privé-informatie kan worden verzonden zonder de problemen van afluisteren, gegevensmanipulatie of vervalsing van berichten.

Hoe SSL werkt

- De client stuurt een verzoek naar de server via de HTTPS-verbindingsmodus.

- De server presenteert zijn digitale certificaat aan de client. Dit certificaat bevat de identificerende informatie van de server, zoals de servernaam, de openbare sleutel van de organisatie en de server en de digitale handtekening van de privésleutel van de CA

- De client (webbrowser) heeft de openbare sleutels van de CA. Het ontsleutelt de privésleutel van het digitale certificaat. Deze verificatie bewijst dat de afzender toegang had tot de privésleutel en daarom waarschijnlijk de persoon is die aan de openbare sleutel is gekoppeld. Als de verificatie goed verloopt, wordt de server geauthenticeerd als een vertrouwde server.

- De client stuurt de server een lijst met de versleutelingsniveaus, of versleutelingen, die hij kan gebruiken.

- De server ontvangt de lijst en selecteert het sterkste versleutelingsniveau dat ze gemeen hebben.

- De client versleutelt een willekeurig getal met de openbare sleutel van de server en stuurt het resultaat naar de server (die alleen de server zou moeten kunnen ontsleutelen met zijn privésleutel); beide partijen gebruiken vervolgens het willekeurige getal om een unieke sessiesleutel te genereren voor daaropvolgende codering en decodering van gegevens tijdens de sessie

De ssl-implementatie is afhankelijk van de topologie van de R12-implementatie. Ik benadruk hier alle belangrijke.

TLS-beëindigingspunt

- Een TLS-eindpunt is de eindpuntserver voor de versleutelde verbinding die is gestart door een client (bijvoorbeeld een browser).

- In het geval van Oracle E-Business Suite kan de Oracle HTTP Server fungeren als een TLS-eindpunt. Een alternatief TLS-eindpunt, zoals een reverse proxy of load balancer, kan vóór de Oracle HTTP Server worden geconfigureerd.

Diverse SSL-topologie

- Een enkele webserver-implementatie met TLS-beëindigingspunt als webserver

Dit is vrij eenvoudig. We hebben het digitale certificaat voor de webserver nodig. De stappen zijn rechttoe rechtaan. Het verkeer tussen webbrowser en webserver wordt versleuteld

- Het hebben van een load balancer die voor 2 of meer webservers zorgt, maakt het een beetje ingewikkeld

In dit geval zouden we de volgende opties kunnen hebben

1.End-to-end encryptie van verkeer (TLS-eindpunt als webserver)

De volledige verkeersstroom, d.w.z. van browser naar load balancer en van load balancer naar webserver, is versleuteld

Er zijn twee manieren om het te doen

a) Pass-through-configuratie :De load balance ontsleutelt/versleutelt in dit geval het bericht niet. Het gaat gewoon door het verkeer naar de webserver

b) Ontsleuteling/versleuteling :De load balance ontsleutelt in dit geval het verkeer op load balancer-niveau en versleutelt het vervolgens opnieuw en stuurt het naar de webserver die het opnieuw ontsleutelt

2. SSL-terminator (alternatief TLS-eindpunt):het verkeer tussen webbrowser en load balancer is alleen versleuteld. De Load Balance fungeert als SSL-terminator en beëindigt de SSL op load balancer-niveau en geeft het onversleutelde verkeer door aan de webserver.

Stappen om configuratie uit te voeren op elke topologie worden hieronder gegeven

Een enkele webserver-implementatie met TLS-beëindigingspunt als webserver

Belangrijke punten

1) Upgrade naar minimaal Java Development Kit (JDK) 7.

Het gebruik van TLS 1.2 vereist minimaal Java 7

2) Upgrade Oracle Fusion Middleware.

Het gebruik van TLS 1.2 vereist Oracle Fusion Middleware 1.1.1.9

3) Breng productspecifieke patches aan.

Oracle Workflow - Pas patch 22806350 toe :R12.OWF.C om een Oracle Workflow Notification Mailer-probleem op te lossen.

Oracle iProcurement – Pas de patch(en) toe die worden genoemd in My Oracle Support Knowledge Document 1937220.1 , Oracle iProcurement, Exchange en OSN mislukken nadat leveranciersite migreert van SSLv3 naar TLS-protocol (met SSL-handshake SSLIOClosedOverrideGoodbyeKiss) , wat overeenkomt met de juiste applicatieversies.

Oracle iPayment - Pas patch 22522877 toe :R12.IBY.C.

Oracle XML Gateway – Pas patch 22326911 toe :R12.ECX.C.

Stap 1

Stel uw omgeving in

De stappen die in deze sectie worden beschreven, moeten worden uitgevoerd op het (draaiende) run-bestandssysteem om ervoor te zorgen dat tijdens de volgende online patching de TLS-setup vervolgens wordt doorgegeven aan het patch-bestandssysteem. Er zou op dit moment geen actieve patchcyclus moeten zijn. Om te controleren of er al een Online Patching Cyclus actief is of niet, kunt u het volgende commando gebruiken:

UNIX:

$ adopt -status

- Log in op de Oracle E-Business Suite Release 12.2 applicatielaag als de OS-gebruiker die eigenaar is van de installatiebestanden.

- Het bestandssysteem met de Applications-contextbestandvariabele s_file_edition_type ingesteld op 'uitvoeren' geeft het run-bestandssysteem aan. Bron uw applicatielaagomgevingsbestand (

.env), dat zich in de map APPL_TOP op het run-bestandssysteem bevindt. Bron het bestand APPS .env niet, anders worden de 10.1.2-omgevingsvariabelen opgepikt en kan Oracle Wallet Manager 11g niet worden gestart. Na het sourcen van het omgevingsbestand moet de omgevingsvariabele $FILE_EDITION 'run' zijn. - Stel de PATH-omgevingsvariabele in om de Fusion Middleware-locatie en DISPLAY-variabele voor owm gui op te nemen

Bijvoorbeeld

export PATH=$FMW_HOME/webtier/bin:$FMW_HOME/oracle_common/bin:$PATH

export DISPLAY=

S tap 2

Maak een portemonnee

De locatie van de s_web_ssl_directory wordt nog steeds gebruikt door sommige Oracle E-Business Suite Release 12.2-componenten (bijvoorbeeld XML Gateway Transportation Agent OXTA) en tijdens het klonen van Oracle Fusion Middleware.

We kunnen deze locatie op onderstaande manier vinden

cat $CONTEXT_FILE|grep "s_web_ssl_directory"

Open de Wallet-manager als achtergrondproces:

| $ owm & |

Ga in het Oracle Wallet Manager-menu naar Wallet>

Nieuw.

Antwoord NEE op:Uw standaard portemonnee-map bestaat niet. Wil je het nu maken?

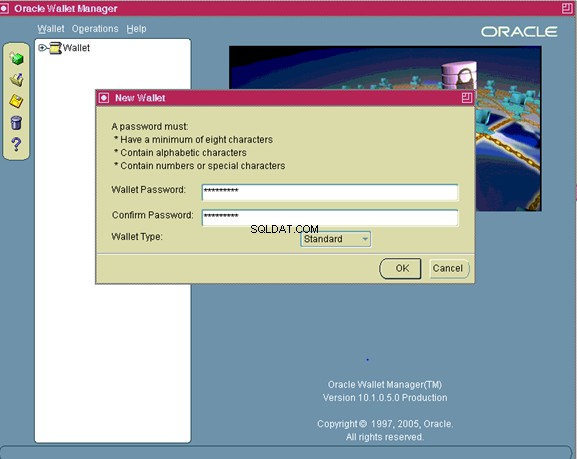

Het nieuwe portemonnee-scherm zal u nu vragen om een wachtwoord voor uw portemonnee in te voeren

Voer het wachtwoord in en onthoud het

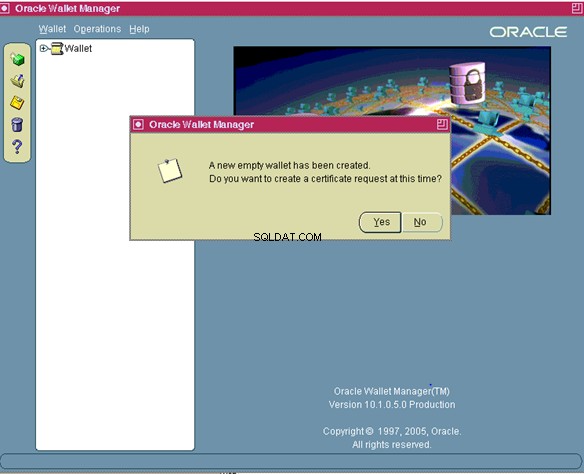

Er is een nieuwe lege portemonnee aangemaakt. Wilt u op dit moment een certificaatverzoek maken?

Nadat u op "Ja" hebt geklikt in het scherm Certificaataanvraag maken, verschijnt:

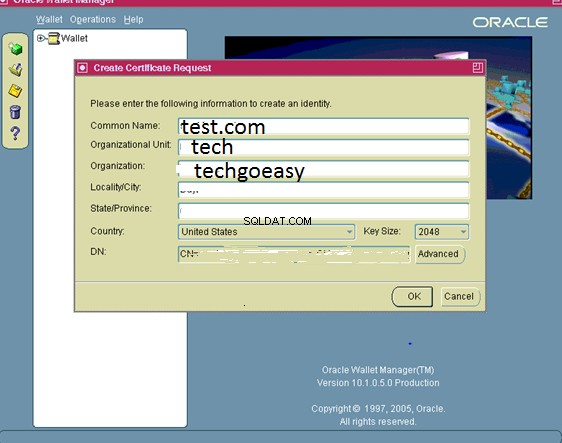

Vul de juiste waarden in waar:

| Algemene naam | Het is de naam van uw server inclusief het domein. |

| Organisatie-eenheid:(optioneel) | De unit binnen uw organisatie. |

| Organisatie | Het is de naam van uw organisatie |

| Plaats/Stad | Het is uw plaats of stad. |

| Staat/Provincie | is de volledige naam van uw staat of provincie, niet afkorten. |

Selecteer uw land in de vervolgkeuzelijst en selecteer voor de sleutelgrootte minimaal 2048. Klik op OK.

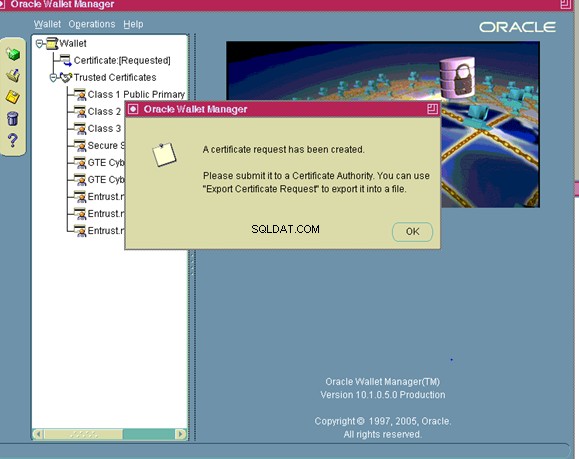

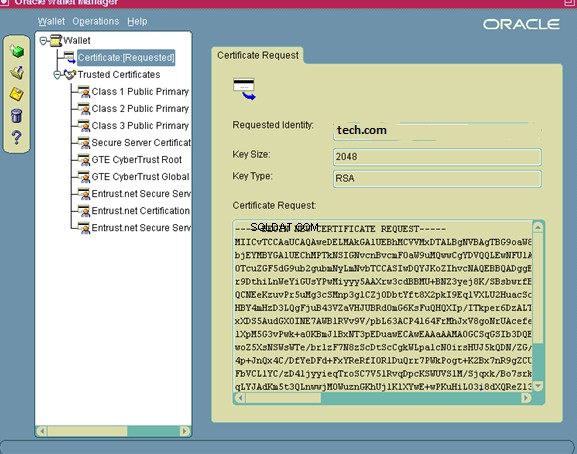

Klik op Op certificaat aangevraagd

U moet de certificaataanvraag exporteren voordat u deze kunt indienen bij een certificeringsinstantie.

- Klik op Certificaat [Aangevraagd] om het te markeren.

- Klik in het menu op Bewerkingen>

Certificaatverzoek exporteren

- Sla het bestand op als server.csr

- Klik in het menu op Portemonnee en klik vervolgens op Opslaan.

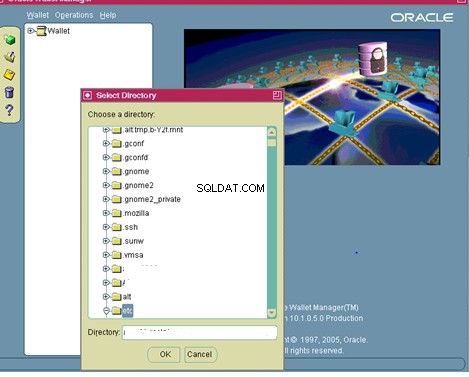

- Op het Selecteer Directory-scherm wijzigt u de Directory in uw volledig gekwalificeerde portemonnee-directory.

- Klik op OK.

- Klik in het menu op Portemonnee en vink het vakje Automatisch inloggen aan.

Zorg ervoor dat u dit wachtwoord iets onthoudt. U moet het wachtwoord gebruiken wanneer u de portemonnee opent met Oracle Wallet Manager of bewerkingen op de portemonnee uitvoert met behulp van de opdrachtregelinterface. Als automatisch inloggen is ingeschakeld, hoeven processen die zijn ingediend door de OS-gebruiker die de portemonnee heeft gemaakt, het wachtwoord niet op te geven om toegang te krijgen tot de portemonnee.

- Verlaat de Wallet Manager.

De portefeuillemap zal nu de volgende bestanden bevatten:

cwallet.sso

ewallet.p12

server.csr

U kunt nu server.csr indienen bij uw certificeringsinstantie om een servercertificaat aan te vragen

Bewaar de portemonnee met portemonnee en sla op en geef het mappad op

Dien de certificaataanvraag in bij een certificeringsinstantie .

Opmerking:wijzigingen in handtekeningalgoritme

Industriestandaarden voor encryptie-algoritmen worden voortdurend herzien. Certificaten die zijn uitgegeven met een op SHA-1 gebaseerd hash-algoritme voor handtekeningen als industriestandaard, worden uitgefaseerd. Veel certificeringsinstanties adviseren of verplichten SHA-2 als het minimale handtekeningalgoritme voor het uitgeven van certificaten. Het tijdsbestek voor de overstap naar SHA-2 is afhankelijk van de certificeringsinstantie die wordt gebruikt. De vereiste voor SHA-2 heeft ook gevolgen voor tussenliggende certificaten die ook SHA-2 moeten zijn om terug te kunnen ketenen naar het uitgegeven SHA-2-certificaat van de eindentiteit. Rootcertificaten worden niet beïnvloed.

Raadpleeg de volgende My Oracle Support Knowledge-documenten voor meer informatie:

Document 1448161.1 , MVO produceren met een SHA-1 of beter kenmerkend algoritme

Document 1275428.1 , Ondersteuningsstatus voor SHA-2 in Oracle Application Server (10.1.2.X.X/10.1.3.X.X) en Fusion Middleware 11g (11.1.1.X)

Document 1939223.1 , Is het mogelijk om SHA-2-certificaatondertekeningsverzoeken te genereren met Oracle Wallet Manager of ORAPKI in FMW11g

Afhankelijk van uw certificaatprovider worden op MD5 gebaseerde certificaatverzoeken (CSR) gegenereerd door Oracle Wallet Manager (OWM) mogelijk niet geaccepteerd.

Symantec accepteert nu bijvoorbeeld alleen SHA-1 2048-bits gebaseerde CSR's of hoger. Vanwege een huidige beperking in zowel OWM als orapki, zijn ze niet in staat om iets anders te genereren dan op MD5 gebaseerde CSR's. OWM kan SHA-2 of hoger vertrouwde certificaten en servercertificaten accepteren, maar kan ze alleen niet genereren.

In deze gevallen is de tijdelijke oplossing om OpenSSL te gebruiken om de CSR te genereren. Hieronder vindt u een voorbeeld van dit proces.

- Gebruik OpenSSL om de bestaande portemonnee te pakken en op te slaan als een nieuw PEM-bestand:

openssl pkcs12 -in ewallet.p12 -nodes -out nonoracle_wallet.pem

Gebruik OpenSSL om het verzoek te genereren waarin SHA-2 wordt gespecificeerd:

openssl req -new -key nonoracle_wallet.pem -sha256 -out server.csr

Op dit punt zal OpenSSL u om de verzoekkenmerken vragen. Zorg ervoor dat u dezelfde gegevens invoert die u hebt ingevoerd bij het maken van de CSR in OWM. Geef geen 'uitdagingswachtwoord' op, omdat dit door de meeste certificeringsinstanties als onveilig wordt beschouwd.

- De csr moet nu worden ingediend bij uw certificeringsinstantie om een servercertificaat aan te vragen.

- Na ontvangst van uw nieuw uitgegeven certificaat, kunt u dit in uw portemonnee importeren met behulp van OWM en doorgaan met de volgende stap hieronder

Stap 5

Importeer uw servercertificaat in de portemonnee

Nadat u uw servercertificaat van uw certificeringsinstantie hebt ontvangen, moet u het in uw portemonnee importeren. Kopieer het certificaat naar server.crt in de portefeuillemap op uw server op een van de volgende manieren:

- ftp het certificaat (in binaire modus)

- kopieer en plak de inhoud in server.crt

Volg deze stappen om server.crt in uw portemonnee te importeren:

- Open de Wallet Manager als achtergrondproces:

$ owm &

- Klik in het menu op Portemonnee en vervolgens op Openen.

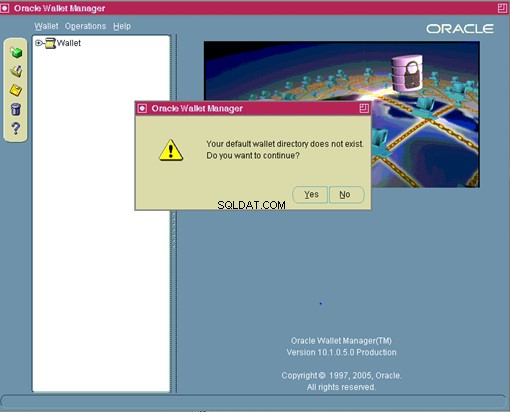

- Antwoord Ja wanneer daarom wordt gevraagd:

Uw standaard portemonnee-map bestaat niet.

Wil je doorgaan?

- Op het Selecteer Directory-scherm wijzigt u de Directory in uw volledig gekwalificeerde portemonnee-directory en

klik op OK

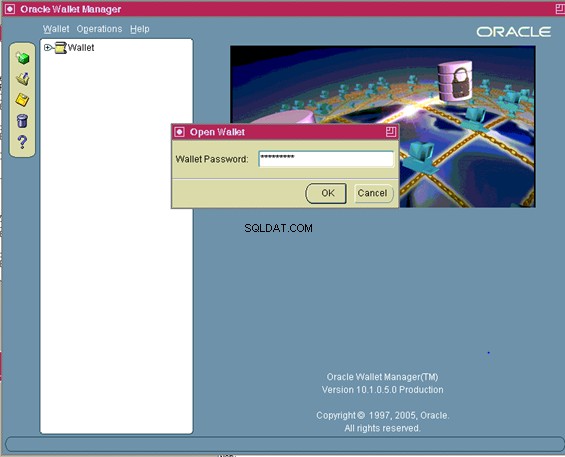

- Voer uw portemonnee-wachtwoord in en klik op OK.

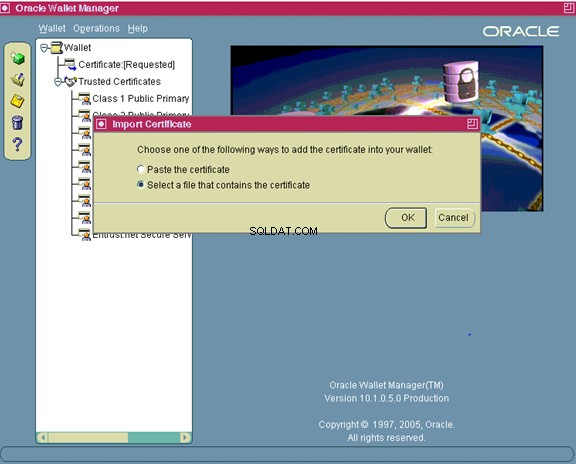

- Navigeer in het Oracle Wallet Manager-menu naar Operations Import User Certificate. Servercertificaten zijn een type gebruikerscertificaat. Aangezien de certificeringsinstantie een certificaat voor de server heeft uitgegeven en de DN-naam (DN) in het veld Onderwerp heeft geplaatst, is de server de eigenaar van het certificaat, dus de 'gebruiker' voor dit gebruikerscertificaat.

- Klik op OK.

- Dubbelklik op server.crt om het te importeren.

- Bewaar de portemonnee:

- Klik in het Oracle Wallet Manager-menu op Portemonnee.

- Controleer of het vakje Automatisch inloggen is aangevinkt.

- Klik op Opslaan

Opmerking:als alle vertrouwde certificaten die deel uitmaken van de server.crt-keten niet aanwezig zijn in de portemonnee, zal het toevoegen van het certificaat mislukken. Bij het aanmaken van de wallet zijn de certificaten voor de meest voorkomende CA’s (zoals VeriSign, GTE en Entrust) automatisch meegenomen. Neem contact op met uw certificeringsinstantie als u hun certificaat moet toevoegen en sla het verstrekte bestand op als ca.crt in de portefeuillemap in base64-indeling. Een andere optie is om de onderstaande instructies te volgen om ca.crt te maken van uw servercertificaat (server.crt). Als uw certificeringsinstantie een tussencertificaat heeft verstrekt (om de keten te voltooien), slaat u het verstrekte bestand op als intca.crt in een Base64-indeling. Dit moet worden geïmporteerd in Oracle Wallet Manager voordat server.crt wordt geïmporteerd. Certificaten die uit meerdere onderdelen bestaan (zoals het type P7B) vallen ook in deze categorie

Certificaat van uw certificeringsinstantie maken

Ca.crt maken

- Kopieer server.crt naar uw pc (indien nodig) met een van de volgende methoden:

ftp (in binaire modus) server.crt naar uw pc .

kopieer de inhoud van server.crt en plak in Kladblok op de pc. Sla het bestand op als server.crt

- Dubbelklik op server.crt om het te openen met de Cyrpto Shell-extensie.

- Klik op het tabblad Certificatiepad op de eerste (bovenste) regel en vervolgens op Certificaat bekijken.

- Klik op het tabblad Details op Kopiëren naar bestand, hierdoor wordt de exportwizard gestart.

- Klik op Volgende om door te gaan.

- Selecteer Base64 gecodeerde X.509 (.CER) en klik op volgende.

- Klik op Bladeren en navigeer naar de map van uw keuze.

- Voer ca.crt in als de naam en klik op ok om het certificaat te exporteren.

- Sluit de wizard.

- Kopieer ca.crt terug naar uw portefeuillemap (indien nodig) met een van de volgende methoden:

ftp (in binaire modus) ca.crt naar uw portemonnee-map op applicatieniveau

kopieer de inhoud van ca.crt en plak deze met een teksteditor in een nieuw bestand in de portemonneemap van uw app-niveau. Sla het bestand op als ca.crt

Gedetailleerde stappen voor het importeren van een certificaat met schermafbeeldingen

| owm & |

Klik vervolgens op portemonnee -> openen

Klik op ja

Voer het volledige pad van de wwallet-directory in

Voer het portemonnee-wachtwoord in

Nu bewerkingen:gebruikerscertificaat importeren

U kunt ook het certificaat toevoegen

orapki wallet add \ -wallet . \ -trusted_cert \ -cert ca.cer \ -pwd <pwd> orapki wallet add \ -wallet . \ -trusted_cert \ -cert intca.cer \ -pwd <pwd> orapki wallet add \ -wallet .\ -user_cert \ -cert tech.cer \ -pwd <pwd>

Als u het CA-certificaat moet importeren, moet u ook de inhoud van het ca.crt-bestand toevoegen aan het b64InternetCertificate.txt-bestand in de 10.1.2 ORACLE_HOME/sysman/config-directory:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Als u ook een tussentijds certificaat (intca.crt) hebt gekregen, moet u dat ook toevoegen aan het b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Stap 6 – Wijzig de Oracle HTTP Server-portemonnee .

De

Kopieer de

U kunt deze variabele vinden in het contextbestand

cat $CONTEXT_FILE|grep "s_ohs_instance_loc"

cat $CONTEXT_FILE|grep "s_ohs_component"

Stap 7 – Pas de OPMN-portemonnee aan en configureer de coderingssuites .

Wijzig de OPMN-portemonnee

De standaardlocatie voor de OPMN-portemonnee bevindt zich in de map

We kunnen deze locatie op onderstaande manier vinden

cat $CONTEXT_FILE|grep "s_ohs_instance_loc"

- Navigeer naar de map

/config/OPMN/opmn/wallet. - Verplaats de bestaande portemonnee-bestanden naar een back-upmap voor het geval u ze in de toekomst opnieuw wilt gebruiken.

- Kopieer de cwallet.sso-bestanden van de directory

/config/OHS/ /keystores/default naar de huidige directory.

Configureer de OPMN-coderingssuites

U moet deze configuratie uitvoeren om sterke coderingssuites af te dwingen op de externe OPMN-poort.

- Zorg ervoor dat alle processen niet werken.

- Open het bestand opmn.xml dat zich onder uw webtier-instantie bevindt.

- Zoek bovenaan het bestand naar de SSL-opties in het gedeelte

.

Wijzigen:

naar

ssl-ciphers=”

De volgende lijst specificeert de geldige codesuites die kunnen worden gebruikt:

- SSL_RSA_WITH_AES_256_CBC_SHA

- SSL_RSA_WITH_AES_128_CBC_SHA

- SSL_RSA_WITH_3DES_EDE_CBC_SHA

Bijvoorbeeld:

ssl-ciphers=”SSL_RSA_WITH_AES_128_CBC_SHA_WISSL_SHA_WISSL_3RSCED”>

Bewerk het bestand admin.conf.

Wijzigen:

SSLCipherSuite SSL_RSA_WITH_RC4_128_SHA

SSLProtocol nzos_Version_1_0 nzos_Version_3_0

naar

SSLCipherSuite

SSLProtocol nzos_Version_1_0 nzos_Version_1_1 nzos_Version_1_2

Stap 8 – Wijzig de Oracle Fusion Middleware Control Console .

Fusion Middleware Control Console gebruikt de functionaliteit van OPMN om uw Oracle Fusion Middleware Enterprise te beheren.

Verplaats de bestaande portemonnee-bestanden naar een back-upmap voor het geval u ze in de toekomst opnieuw wilt gebruiken.

- $EBS_DOMAIN_HOME/opmn/

/ /wallet - $EBS_DOMAIN_HOME/opmn/

/wallet - $FMW_HOME/webtier/instances/

/config/OHS/ /proxy-wallet

We kunnen deze locatie op onderstaande manier vinden

cat $CONTEXT_FILE|grep "EBS_DOMAIN_HOME"

Kopieer het bestand cwallet.sso van de directory

Opmerking :In het geval van een gedeeld bestandssysteem en een configuratie met meerdere knooppunten, worden updates van de eerste twee mappen uitgevoerd op het primaire knooppunt en worden updates naar de derde map uitgevoerd op het respectieve knooppunt van de applicatielaag waar OHS wordt geconfigureerd voor TLS. De reden hiervoor is dat de eerste twee mappen alleen op het primaire knooppunt bestaan en de derde map alleen op elk knooppunt van de applicatielaag waar OHS is ingeschakeld.

Stap 9

Gebruik Oracle Fusion Middleware Control om enkele aanvullende wijzigingen in het configuratiebestand aan te brengen:

- Log in op Oracle Fusion Middleware Control Console (bijvoorbeeld https://

. : /em). - Selecteer Web Tier Target onder EBS Domain.

- Selecteer Beheer > Geavanceerde configuratie.

- Selecteer ssl.conf-bestand om te bewerken.

- Update de Listen

en de VirtualHost _default_: instructies naar de SSL-poort, bijvoorbeeld Listen 4443. - Werk het SSLProtocol en SSLCipherSuite-item bij zodat het overeenkomt met het volgende:

SSLProtocol TLSv1 TLSv1.1 TLSv1.2

SSLcipherSuite HIGH:MEDIUM:!aNULL:!RC4:+HIGH:+MEDIUM

7. Klik op Toepassen .

De volgende opdracht moet worden uitgevoerd (op alle knooppunten van de toepassingsniveaus) om de wijzigingen die via de Oracle Fusion Middleware Control Console zijn aangebracht, door te geven aan de variabelen van het contextbestand:

perl $AD_TOP/bin/adSyncContext.pl contextfile=$CONTEXT_FILE

Voer het APPS-gebruikerswachtwoord in:

Voer het WebLogic AdminServer-wachtwoord in:

Bekijk de adSyncContext.log voor de wijzigingen die zijn opgepikt en aangebracht in het contextbestand.

Gebruik de Oracle E-Business Suite 12.2 – OAM Context Editor om de TLS-gerelateerde variabelen in deze tabel te wijzigen:

| TLS-gerelateerde variabelen in het contextbestand | ||

| Variabele | Niet-TLS-waarde | TLS-waarde |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | hetzelfde als s_webport | hetzelfde als s_webssl_port |

| s_webssl_port | niet van toepassing | standaard is 4443 |

| s_https_listen_parameter | niet van toepassing | hetzelfde als s_webssl_port |

| s_login_page | url gemaakt met http-protocol en s_webport | url gemaakt met https-protocol en s_webssl_port |

| s_external_url | url gemaakt met http-protocol en s_webport | url gemaakt met https-protocol en s_webssl_port |

De waarde van de s_webport is gebaseerd op de standaardpoort voorafgaand aan een TLS-configuratie en blijft ongewijzigd bij het overschakelen naar TLS

Stap 10 – Voer Autoconfig uit

Autoconfig kan worden uitgevoerd met behulp van het adautocfg.sh-script in de directory Application Tier $ADMIN_SCRIPTS_HOME.

Stap 11 – Start de Application Tier-services opnieuw

Gebruik het adapcctl.sh script in de $ADMIN_SCRIPTS_HOME directory om de Apache Apache-services te stoppen en opnieuw te starten.

Stap 12 – TLS-wijzigingen doorgeven aan patchbestandssystemen .

De volgende stappen moeten worden uitgevoerd om de TLS-setup tussen de twee bestandssystemen te synchroniseren:

- Bewerken $APPL_TOP_NE/ad/custom/adop_sync.drv.

- Ervan uitgaande dat de opdracht rsync beschikbaar is op UNIX, moeten de volgende instructies worden gekopieerd en geplakt tussen de secties

en na de bestaande <#Copy Ends>:

# Vereist voor TLS-installatiemigratie van RUN naar PATCH-bestandssysteem.

# Wijzig de opdrachten in het geval dat rsync niet beschikbaar is of het platform de voorbeeld syntax.#10.1.2 b64InternetCertificate.txt

rsync -zr %s_current_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate.txt %s_other_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate. txt#Oracle HTTP Server Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso %s_other_base%/ FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso#OPMN Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/% s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso#Fusion Middleware Control Wallets – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_EBs_domain% opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/domains/EBS_dbSid%s/EBS_dbSid%s/EBS_dbSid%s/EBS_dbSid%s wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/proxy-wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHStance%/config/OHStance% %s_ohs_component%/proxy-wallet/cwallet.sso

Stappen die moeten worden gebruikt bij het kiezen van SSL-terminator

Het is niet nodig om certificaten te maken en te installeren op de webserver. In dit geval hoeven we alleen de onderstaande contextbestandparameter in te stellen

Gebruik Oracle Fusion Middleware Control om enkele aanvullende wijzigingen in het configuratiebestand aan te brengen:

- Log in op Oracle Fusion Middleware Control Console (bijvoorbeeld https://

. : /em). - Selecteer Web Tier Target onder EBS Domain.

- Selecteer Beheer > Geavanceerde configuratie.

- Selecteer ssl.conf-bestand om te bewerken.

- Update de ServerName-instructie naar de TLS-eindpuntconfiguratie

. . - Klik op Toepassen.

- Selecteer httpd.conf bestand om te bewerken.

- Update de ServerName-richtlijnen naar de TLS-eindpuntconfiguratie

. . - Klik Toepassen.

Gebruik de Oracle E-Business Suite 12.2 – Oracle Applications Manager (OAM) Context Editor om de TLS-gerelateerde variabelen in deze tabel te wijzigen:

| Wijzigingen bij gebruik van een ander TLS-eindpunt dan OHS (zoals een load balancer of reverse proxy) | ||

| Variabele | Niet-TLS-waarde | TLS-waarde |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | hetzelfde als s_webport | TLS-aansluitpunt externe poort |

| s_webentryhost | hetzelfde als s_webhost | hostnaam TLS-eindpunt |

| s_webentrydomain | hetzelfde als s_domainname | Domeinnaam TLS-eindpunt |

| s_enable_sslterminator | # | Verwijder de '#' om ssl_terminator.conf te gebruiken |

| s_login_page | url gemaakt met http-protocol en s_webport | Construeer url met https-protocol, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url gemaakt met http-protocol en s_webport | Construeer url met https-protocol, s_webentryhost, s_webentrydomain, s_active_webport |

De waarde van de s_webport is gebaseerd op de standaardpoort voorafgaand aan een TLS-configuratie en blijft ongewijzigd bij het overschakelen naar TLS.

Autoconfig uitvoeren

Autoconfig kan worden uitgevoerd met behulp van het adautocfg.sh-script in de directory Application Tier $ADMIN_SCRIPTS_HOME.

Herstart de Application Tier-services

Gebruik het adapcctl.sh script in de $ADMIN_SCRIPTS_HOME directory om de Apache Apache-services te stoppen en opnieuw te starten.

Stappen voor end-to-end-codering met Pass Through-configuratie op Load Balancer

1) Alle stappen voor een enkele webserver moeten worden uitgevoerd.

2) Het certificaat moet worden aangemaakt met load balancer Naam

3) We kunnen de certificaatstappen op één knooppunt uitvoeren en vervolgens alle stappen naar de andere knooppunten kopiëren

Contextwaardewijzigingen

| TLS-gerelateerde variabelen in het contextbestand | ||

| Variabele | Niet-TLS-waarde | TLS-waarde |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | hetzelfde als s_webport | hetzelfde als s_webssl_port |

| s_webssl_port | niet van toepassing | standaard is 4443 |

| s_https_listen_parameter | niet van toepassing | hetzelfde als s_webssl_port |

| s_login_page | url gemaakt met http-protocol en s_webport | url gemaakt met https-protocol en s_webssl_port |

| s_external_url | url gemaakt met http-protocol en s_webport | url gemaakt met https-protocol en s_webssl_port |

Autoconfig uitvoeren

Autoconfig kan worden uitgevoerd met behulp van het adautocfg.sh-script in de directory Application Tier $ADMIN_SCRIPTS_HOME.

Herstart de Application Tier-services

Gebruik het adapcctl.sh script in de $ADMIN_SCRIPTS_HOME directory om de Apache Apache-services te stoppen en opnieuw te starten.

Stappen voor end-to-end-codering met codering/decodering op Load Balancer

1) Alle stappen voor een enkele webserver moeten worden uitgevoerd.

2) Het certificaat moet ook op load balancer-niveau en webnode-niveau worden gemaakt. Het moet worden gemaakt met de naam van de load balancer aan beide zijden

3) We kunnen de certificaatstappen op één webknooppunt uitvoeren en vervolgens alle stappen naar de andere knooppunten kopiëren

4) De load balance moet het SSL-certificaat van de client hebben voor het webknooppuntcertificaat

Contextwaardewijzigingen

| SSL-gerelateerde variabelen in het contextbestand | ||

| Variabele | Niet-SSL-waarde | SSL-waarde |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | hetzelfde als s_webport | hetzelfde als s_webssl_port |

| s_webssl_port | niet van toepassing | standaard is 4443 |

| s_https_listen_parameter | niet van toepassing | hetzelfde als s_webssl_port |

| s_login_page | url gemaakt met http-protocol en s_webport | url gemaakt met https-protocol en s_webssl_port |

| s_external_url | url gemaakt met http-protocol en s_webport | url gemaakt met https-protocol en s_webssl_port |

Zowel de ssl.conf als httpd.conf hebben de ServerName die verwijst naar de lokale host, in plaats van de webinvoerhost van het TLS-eindpunt.

Bij gebruik van een TLS-aansluitpunt zal de configuratie doorgaans bestaan uit twee profielen:een client SSL-profiel en een server SSL-profiel. Elk profiel verwijst naar de bijbehorende certificaatinformatie van het andere. In wezen moet de TLS-offloader op de hoogte zijn van de TLS-certificaatinformatie aan de EBS-kant en EBS moet op zijn beurt op de hoogte zijn van de TLS-certificaatinformatie van het TLS-eindpunt. Raadpleeg de documentatie die relevant is voor uw TLS-aansluitpunt voor informatie over de juiste configuratie.

Het voorbeeld hier is gebaseerd op het gebruik van F5 BIG-IP TLS Accelerator:

SSL-client:

Ouderprofiel =clientssl

Certificaat en sleutel =certificaat op basis van alternatieve naam (SAN) geïnstalleerd op BIG-IP

Chain =certificaat voor tussenliggende keten gespecificeerd

SSL Server:

Ouderprofiel =serverssl

Certificaat &Sleutel =Basiscertificaat uitgegeven aan de EBS-instantie

Chain =Tussenliggend ketencertificaat gespecificeerd

We adviseren beide zijden van de TLS-configuratie onafhankelijk te testen. Test bijvoorbeeld eerst of uw EBS-exemplaar werkt met het TLS-eindpunt, draai de wijziging terug en test vervolgens of TLS die alleen voor EBS is geconfigureerd, werkt. Zodra is bevestigd dat beide configuraties werken voor TLS, kunt u zich committeren aan de end-to-end TLS-configuratie door het TLS-eindpunt opnieuw te introduceren.

Een voorbeeld van de protocolstroom in dit scenario:

client https-verzoek> TLS Off-loader (https:443)> EBS TLS (https:4443)

Er zijn twee verschillende TLS-certificaatketens in het spel, daarom moeten de TLS-handshake en -onderhandeling zijn voltooid om de communicatie te laten slagen. Elke onderbreking in deze stroom resulteert in TLS-protocolfouten. In dit voorbeeld werkt het TLS-aansluitpunt op de algemene standaardpoort 443, terwijl EBS is geconfigureerd om te werken op poort 4443.

Autoconfig uitvoeren

Autoconfig kan worden uitgevoerd met behulp van het adautocfg.sh-script in de directory Application Tier $ADMIN_SCRIPTS_HOME.

Herstart de Application Tier-services

Gebruik het adapcctl.sh script in de $ADMIN_SCRIPTS_HOME directory om de Apache Apache-services te stoppen en opnieuw te starten.

Configureer Loopback- en uitgaande verbindingen

Stap 1 – Werk de configuratie van de beheerde server (WLS) bij .

Voeg de volgende JVM-parameter toe aan alle beheerde servers en de WebLogic-beheerserver:

- Log in op Oracle Fusion Middleware Administration Console (bijvoorbeeld https://

. : /console) - Klik op Vergrendelen en bewerken.

- Selecteer onder Domeinstructuur > uw EBS-domein> Omgeving en servers, een van de beheerde servers. (Houd er rekening mee dat u dit moet herhalen voor alle beheerde servers en de WebLogic-beheerserver in uw omgeving.)

Voeg vervolgens onder het tabblad Server starten in het gedeelte Argumenten het volgende toe:

-Dhttps.protocols=TLSv1,TLSv1.1,TLSv1.2

- Klik op Opslaan.

- Herhaal stap 3 en 4 voor alle resterende beheerde servers.

- Klik op Wijzigingen activeren.

Stap 2 – Werk de b64InternetCertificate.txt Truststores bij

Voeg de inhoud van het bestand ca.crt toe aan het bestand b64InternetCertificate.txt.

Als u het CA-certificaat moet importeren, moet u ook de inhoud van het bestand ca.crt toevoegen aan het bestand b64InternetCertificate.txt in de directory 10.1.2 ORACLE_HOME/sysman/config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Stap 3 – Update de cacerts Truststore

- Update het JDK-cacerts-bestand.

Oracle Web Services vereist dat het certificaat van de certificeringsinstantie die uw servercertificaat heeft uitgegeven (ca.crt uit de vorige stap) aanwezig is in het JDK-cacerts-bestand. Bovendien moet voor sommige functies van XML Publisher en BI Publisher het servercertificaat (server.crt uit de vorige stap) aanwezig zijn. - Navigeer naar de directory $OA_JRE_TOP/lib/security.

- Volg deze stappen om ervoor te zorgen dat aan deze vereisten wordt voldaan:

- Maak een back-up van het bestaande cacerts-bestand.

- Kopieer uw ca.crt- en server.crt-bestanden naar deze map en geef de volgende opdracht om ervoor te zorgen dat cacerts schrijfrechten heeft:

| $ chmod u+w cacerts 4. Voeg uw Apache ca.crt en server.crt toe aan cacerts:$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts Als je ook een tussencertificaat (intca.crt) hebt gekregen, moet je dat ook toevoegen aan de cacerts voordat je de server.crt toevoegt:

$ keytool -import -alias ApacheRootCA -bestand ca.crt -trustcacerts -v -keystore cacerts $ chmod u-w cacerts |

Stap 4 Instelling databaselaag

Oracle-producten zoals Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore en Pricing maken gebruik van de database als een HTTP-client. De implementatie van TLS voor de Oracle Database Server (die fungeert als een client die verzoeken naar de webserver verzendt) maakt gebruik van de Oracle Wallet Manager voor het opzetten van een Oracle-portemonnee.

Opmerking :Dit is een verplichte vereiste voor Oracle iStore storefront-pagina's wanneer de weblaag TLS is ingeschakeld.

Om het HTTPS-clientverzoek van de database met UTL_HTTP in te schakelen, moet u een truststore in portefeuilleformaat opzetten. Voor deze wallet heb je geen servercertificaat nodig. U hoeft alleen het root-CA-certificaat te importeren voor de root-CA's die het vertrouwensanker zijn voor de sites waarmee u verbinding wilt maken met UTL_HTTP.

- Nadat u uw omgeving voor de databaselaag hebt ingesteld, gaat u naar de directory $ORACLE_HOME/appsutil.

- Maak een nieuwe portemonnee-map met de naam portemonnee.

- Navigeer naar de nieuw aangemaakte portefeuillemap.

- Open Oracle Wallet Manager als achtergrondproces.

owm &

- Navigeer in het Oracle Wallet Manager-menu naar Wallet> Nieuw .

Antwoord NEE op:Uw standaard portemonnee-map bestaat niet. Wilt u deze nu aanmaken? Het nieuwe portemonnee-scherm zal u nu vragen om een wachtwoord voor uw portemonnee in te voeren. Klik op NEE wanneer daarom wordt gevraagd:Er is een nieuwe lege portemonnee gemaakt. Wilt u op dit moment een certificaatverzoek maken? - Als u ca.crt moet importeren, navigeert u in het Oracle Wallet Manager-menu naar Bewerkingen> Betrouwbaar certificaat importeren . Klik op OK . Dubbelklik op ca.crt om het te importeren.

- De portemonnee opslaan:klik in het Oracle Wallet Manager-menu op Wallet . Controleer de Automatisch inloggen selectievakje is geselecteerd. Klik op Opslaan .

Om te testen of de portemonnee correct is ingesteld en toegankelijk is, logt u in bij SQLPLUS als de app-gebruiker en voert u het volgende uit:

SQL>select utl_http.request('[address to access]', '[proxy address]', 'file:[full path to wallet directory]', null) from dual; waar:

‘[toegangsadres]’ =de URL voor uw Oracle E-Business Suite Rapid Install Portal.

‘[proxy-adres] ‘ =de URL van uw proxyserver, of NULL als u geen proxyserver gebruikt.

‘bestand:[volledig pad naar portemonnee-map]’ =de locatie van uw portefeuillemap (geef niet de daadwerkelijke portefeuillebestanden op).

Verwante links

SSL of TLS inschakelen in Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

Hoe R12-componenten te vinden Versie

40 Adpatch-vraag die elke DBA zou moeten kennen

awk-opdracht

Keytool-opdracht