In het begin van de film "The Fellowship of the Ring" stelt de tovenaar Gandalf de held Frodo deze vraag:"Is het geheim? Is het veilig?” We hebben misschien geen magische ring om te beschermen, maar we stellen dezelfde vraag. Maar we hebben het over informatie.

Dit is de tweede in een meerdelige serie over het toepassen van informatiebeveiligingsprincipes en -technieken als onderdeel van datamodellering. Deze serie gebruikt een eenvoudig datamodel dat is ontworpen om niet-commerciële clubs te beheren als voorbeeld van beveiligingsbenaderingen. In latere artikelen gaan we in op modellering voor fijnmazige toegangscontrole, auditing, authenticatie en andere belangrijke aspecten van veilige database-implementatie.

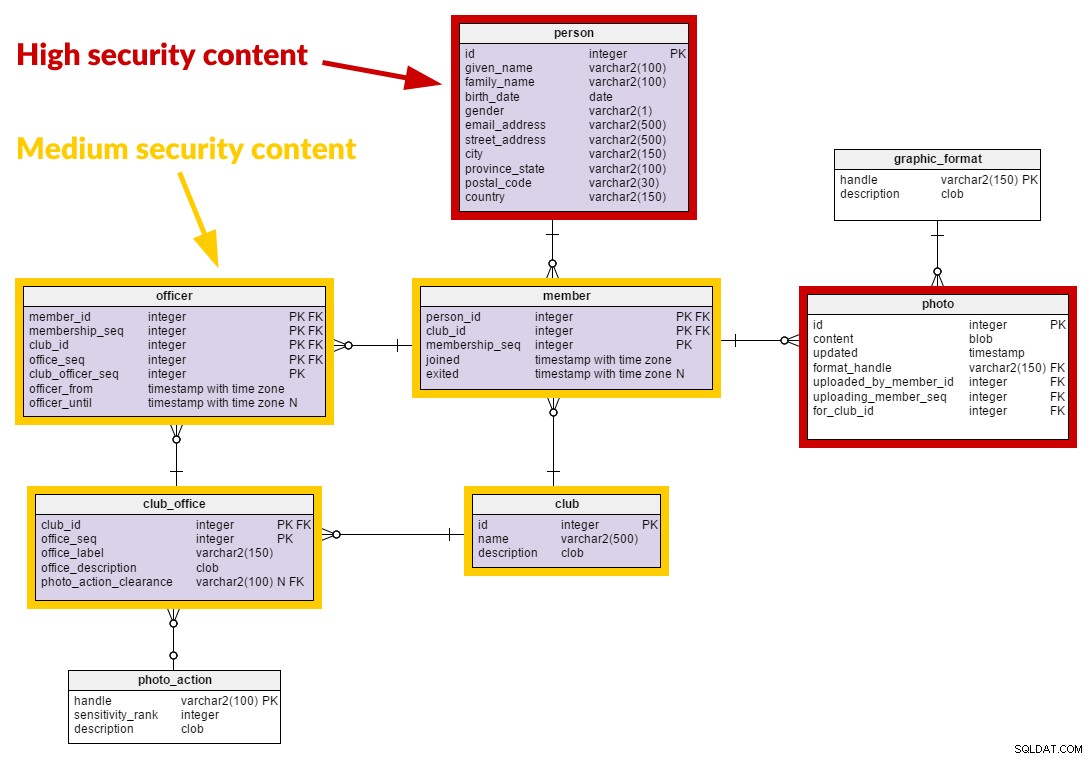

In het eerste artikel van deze serie hebben we enkele eenvoudige toegangscontroles toegepast op onze clubbeheerdatabase. Het is duidelijk dat er meer aan de hand is dan alleen toegangscontrole bieden bij het toevoegen van foto's. Laten we een diepe duik nemen in ons datamodel en uitzoeken wat er moet worden beveiligd. Gaandeweg zullen we ontdekken dat onze gegevens meer informatie bevatten dan wat we tot nu toe in ons model hebben opgenomen.

De beveiligde inhoud van de club identificeren

In onze eerste aflevering begonnen we met een bestaande database die een bulletinboard-service bood aan privéclubs. We onderzochten het effect van het toevoegen van foto's of andere afbeeldingen aan het datamodel en we ontwikkelden een eenvoudig model van toegangscontrole om de nieuwe data enige zekerheid te geven. Nu gaan we naar de andere tabellen in de database kijken en bepalen wat de informatiebeveiliging voor deze applicatie is.

Ken uw gegevens

We hebben een datamodel dat geen enkele vorm van informatiebeveiliging ondersteunt. We weten dat de database gegevens bevat, maar we moeten ons begrip van de database en zijn structuren onderzoeken om deze te beveiligen.

Sleutel leren nr. 1:

Bekijk uw bestaande database voordat u beveiligingsmaatregelen toepast.

Ik heb person hier met de typische informatie die u op een website zou invoeren of aan een club zou geven. U zult zeker merken dat een deel van de informatie hier als gevoelig kan worden beschouwd. In feite, afgezien van de id surrogaat primaire sleutel, het is allemaal gevoelig. Al deze velden zijn gecategoriseerd als persoonlijk identificeerbare informatie (PII) volgens de definitieve PII-gids van het Amerikaanse National Institute of Standards and Technology (NIST). In feite is de informatie uit deze tabel bijna voldoende om identiteitsdiefstal te plegen. Als je dit verkeerd aanpakt, kun je aangeklaagd worden door mensen, aangeklaagd door bedrijven, beboet door regelgevers of zelfs vervolgd. Het is nog erger als de gegevens van kinderen worden gecompromitteerd. En dit is niet alleen in de VS; de EU en veel andere landen hebben strikte privacywetten.

Sleutel leren nr. 2:

Start een beveiligingsbeoordeling altijd met de tabellen waarin mensen worden beschreven.

Natuurlijk bevat dit schema meer gegevens dan alleen person . Laten we deze tabel per tabel bekijken.

graphic_format– Deze tabel heeft weinig anders dan een momentopname van algemeen bekende items zoals JPEG, BMP en dergelijke. Niets gevoeligs hier.photo_action– Deze tafel is zelf erg minimaal. Het heeft slechts een handvol rijen, die elk de gevoeligheid beschrijven, niet van de gegevens, maar van een actie op een foto. Dit is op zich niet erg interessant.-

photo– Ach, foto. Het gezegde luidt:"een foto zegt meer dan duizend woorden". Is dat waar vanuit het oogpunt van veiligheid en gevoeligheid? Als je dacht datpersonwas riskant, zet je schrap voorphoto. Kijk eens wat die "duizend woorden" kunnen bevatten:- details en voorwaarden van belangrijke openbare infrastructuur, gebouwen, enz.

- een auteursrechtelijk beschermde afbeelding

- metadata die de exacte tijd en GPS-locatie van de foto aangeven

- metagegevens ter identificatie van cameramodel, serienummer en eigenaar

- incidentele informatie zoals dure sieraden, kunst, voertuigen of bedrijven

- een verslag of afbeelding van acties die een twijfelachtige juridische, morele of ethische status hebben

- tekstberichten:banaal, provocerend, hatelijk, goedaardig

- een vereniging met een club

- een associatie met de persoon die de afbeelding heeft geüpload

- porno

- niet-seksuele lichamelijke details, zoals gelaatstrekken, verwondingen, handicaps, lengte, gewicht

- gezichten van niet-instemmende mensen, opzettelijk of incidenteel opgenomen (meer PII)

- de impliciete associatie van de mensen op de foto met elkaar en met alle eerder genoemde informatie. Dit kan wijzen op werk, militaire dienst, bezit van auto's, grootte of waarde van huizen of onroerend goed...

Sleutel leren nr. 3:

Captures van fysieke gegevens, zoals in foto's, moeten nauwkeurig worden onderzocht op de vele soorten informatie en relaties die ze kunnen bevatten.

club– De namen en beschrijvingen van sommige clubs kunnen meer informatie bevatten dan je zou verwachten. Heb je echt wil je adverteren dat je club samenkomt bij Martha's huis in Elm Street? Geeft het politieke activiteit aan waarop anderen zich kunnen richten?club_office– Identificeert de betekenis en privileges van een clubleiderschapspositie. Het gebruik van of de beschrijving van titels kan veel informatie over de club bevatten. Sommige daarvan kunnen worden afgeleid uit de openbare beschrijving van een club, andere kunnen persoonlijke aspecten van de werking van de club onthullen.member– Registreert de geschiedenis van een persoon bij een club.officer– Registreert het leiderschap van een lid geschiedenis met een club.

Het is duidelijk dat er hier items zijn die moeten worden beschermd. Maar wiens verantwoordelijkheid is dat?

Wie Bezit Die gegevens?

U bewaart het, u bezit het! Rechts? Mis. Helemaal verkeerd. Laat me illustreren hoe verkeerd het is met een veelvoorkomend voorbeeld:informatie over de gezondheidszorg. Hier is een Amerikaans scenario - hoop dat het elders niet zo erg is! Aldo's arts Dr. B. vond okselknobbeltjes en bestelde een bloedtest. Aldo ging naar Lab C waar verpleegster D. bloed nam. De resultaten gingen naar endocrinoloog Dr. E. via Ziekenhuis F, met behulp van UW systeem dat wordt beheerd door IT-aannemer U. Verzekeraar G kreeg de rekeningen.

Dus u bent eigenaar van de labgegevens? Behalve dat Aldo, zijn artsen en zijn verzekeraar een belang hebben, kunnen u en een van deze mensen aangeklaagd worden als ze iets doen dat deze vertrouwelijke informatie in gevaar brengt. Op deze manier is iedereen in de keten verantwoordelijk, dus is iedereen 'eigenaar'. (Ben je niet blij dat ik een eenvoudig voorbeeld gebruik?)

Sleutel leren nr. 4:

Zelfs eenvoudige gegevens kunnen verbinding maken met een web van mensen en organisaties waarmee je te maken hebt.

Laten we nog eens naar onze club kijken. Wauw! Wat weten we over de partijen die geïnteresseerd zijn in elke belangrijke data-entiteit?

| Entiteit | Feest | Opmerkingen |

|---|---|---|

person | die persoon | |

| ouder of andere voogd, indien van toepassing | ouders of voogden zijn verantwoordelijk voor de persoon als deze minderjarig of arbeidsongeschikt is | |

| Griffiers | als de Persoon, onder bepaalde wettelijke beperkingen, kan worden onderworpen aan onderzoek door een functionaris of gemachtigde van een rechtbank | |

club | de club zelf | |

| officieren van de club | officieren zijn verantwoordelijk voor het onderhouden van de club, de beschrijving en de uiterlijke schijn | |

| leden van de club | ||

| de club zelf | kantoren en titels maken deel uit van de interne structuur van de club |

| clubfunctionarissen | afhankelijk van het soort bevoegdheden en verantwoordelijkheden die aan een kantoor zijn verbonden, zullen de functionarissen worden beïnvloed in wat ze doen en hoe ze het doen | |

| clubleden | leden willen misschien een clubkantoor zoeken of begrijpen, soms om een officier verantwoordelijk te houden | |

photo | persoon uploaden | |

| eigenaar (auteursrechthebbende) van de foto | de foto is mogelijk geen eigendom van de persoon die hem heeft geüpload! | |

| licentiehouders van de foto | de foto kan worden opgenomen onder een licentieovereenkomst | |

| mensen op de foto | als uw afbeelding is opgenomen in gepubliceerd materiaal, kan dit uw interesses op de een of andere manier beïnvloeden - misschien op veel verschillende manieren | |

| eigenaren van land of andere objecten op de foto | van zulke mensen kan hun interesse worden beïnvloed door de afbeeldingen op een foto | |

| eigenaren van tekstberichten op de foto | berichten en symbolen kunnen onderhevig zijn aan beperkingen op intellectueel eigendom |

Ken de Relaties Onder uw gegevens

Nee, we zijn nog niet klaar. Bekijk het datamodel. We hebben member of officer . Merk op dat member en officer hebben geen enkel veld dat echte gegevens is. Alles is een vreemde of surrogaatsleutel, behalve de datums die alleen elk record in een timebox plaatsen. Dit zijn puur relatietabellen. Wat kun je hieruit afleiden?

memberzal eenperson’s interesses vanwege declub.memberzal voorstellen welkepersonkent een anderepersons.memberzegt hoe groot declubis.memberzal gelijkaardige of verwanteclubs wanneer eenpersonheeft meerdere lidmaatschappen.officerzal eenpersonin het belang van declub.officerkan eenperson.officergeeft de capaciteiten van eenperson(leiderschap in het bijzonder) wanneer hetofficedefinitie suggereert andere vaardigheden. Penningmeester zou bijvoorbeeld vaardigheden op het gebied van boekhouding en budgettering voorstellen.officerkan wijzen op een relatief strakke controle over eenclubdoor een kleine groep wanneer de duur lang is of wanneer het aantal verschillendemembers is klein.

Sleutel leren nr. 5:

Gegevensrelaties kunnen veel informatie over primaire gegevensentiteiten lekken.

Maar laten we onze oude favoriet niet vergeten, photo ...

- Een

personin eenphotoanders dan de uploader kan eenclubvereniging verwant aanmember. - Meerdere

persons in eenphotosuggereren relaties tussen hen. - Activiteit afgebeeld in een

photokanclubactiviteiten of de interesses of capaciteiten vanpersonstaat op de foto. photoGPS-informatie documenteert de aanwezigheid van de afgebeeldepersons op een bepaalde locatie, evenals de achtergrond van dephoto.- Een

photozal doorgaans deelnemen aan nul of meer fotoalbums voor presentaties, enz.

Het volledige beeld krijgen

Met deze analyse van de data beginnen we te zien waar we onze inspanningen op moeten richten. We kunnen het model bekijken met wat visuele hulp:

Met andere woorden … bijna ons hele datamodel heeft enige beveiligingsinhoud.

Sleutel leren nr. 6:

Verwacht de meerderheid van uw schema om beveiligingsinhoud te hebben.

Dat klopt. Praktisch het geheel. Dit zal je de hele tijd overkomen. Elke tabel die trivialer is dan een simpele opzoeking, kan betrokken zijn bij uw algehele databasebeveiligingsaanpak. Dit maakt het belangrijk voor u om zuinig en voorzichtig te zijn bij het modelleren om het aantal tafels dat u worstelt tot een minimum te beperken.

Tot slot:ken uw gegevens

Het kennen van uw gegevens is essentieel om deze te beveiligen. Als u de waarde van uw gegevens en de gevoeligheid ervan kent, krijgt u cruciale richtlijnen bij het implementeren van een uitgebreide beveiligingsarchitectuur in uw database.

Informatiebeveiliging is een uitgebreide taak, en in deze serie breng ik problemen en technieken voor u om stapsgewijs te gebruiken bij het verbeteren van de databasebeveiliging. In de volgende aflevering zal ik laten zien hoe u deze informatie in de database van de Club kunt gebruiken om u te helpen de gevoeligheid en waarde van uw gegevens te identificeren. Naarmate we verder gaan in de serie, zullen we de benadering van toegangscontrole uit het laatste artikel verbeteren met meer uitgebreide en flexibele controles. We zullen ook zien hoe gegevensmodellering kan worden gebruikt om authenticatie en auditing te ondersteunen, evenals multi-tenancy en herstel van databases.

Ik hoop dat dit artikel je handvatten heeft gegeven en – net zo belangrijk – inzichten over hoe u deze cruciale stap in databasebeveiliging kunt uitvoeren. Ik ontvang graag feedback op dit artikel. Gebruik het vak voor opmerkingen of kritiek.