Het nieuwste gegevensrisicolandschap

Bedrijfsgegevens blijven snel veranderen in vorm, grootte, gebruik en woonplaats. Zelden blijft het in siloconstructies, beperkt tot bepaalde bedrijfsonderdelen of onaangetast door de buitenwereld. Gegevens overschrijden nu vrijelijk de eerder bedachte drempels die het zakelijke potentieel beperken. Het zweeft rond in de cloud, verspreidt zich tussen bedrijfsonderdelen en stroomt overal.

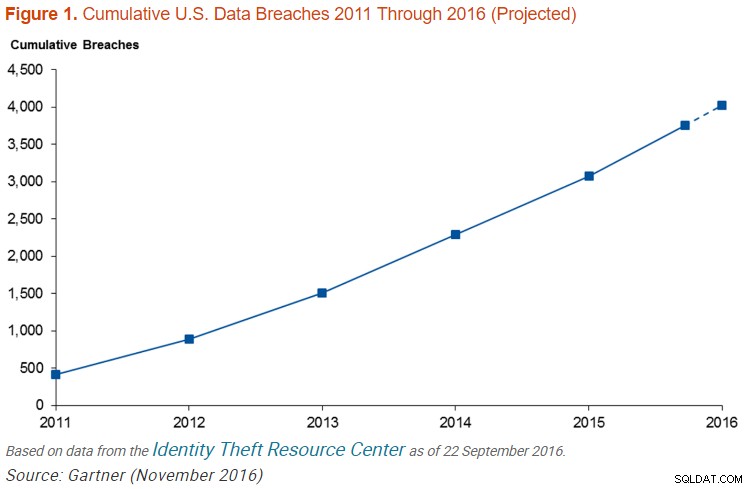

Maar ondanks alle veranderingen en kansen die gegevens met zich meebrengen, worden ze, als ze eenmaal zijn gemaakt of verzameld, bedreigd met aanvallen en misbruik. Met een verdubbeling van het aantal gemelde datalekken in de afgelopen tien jaar en een half miljard records die vorig jaar zijn blootgelegd, wordt onze afhankelijkheid van informatie steeds meer bedreigd door een gebrek aan beveiliging.

Met de blootstelling van persoonlijke gegevens op industriële schaal was de groei van de wetgeving inzake gegevensprivacy onvermijdelijk. Bedrijven en overheidsinstanties die persoonlijk identificeerbare informatie (PII) verzamelen en verwerken, moeten nu voldoen aan de vereisten van de Payment Card Industry Data Security Standard (PCI DSS) en de Health Insurance Portability and Accountability Act (HIPAA) in de Verenigde Staten, de General Data Protection Regulation (GDPR) ) in Europa, en vele internationale en lokale vervolgwetten zoals POPI in Zuid-Afrika, KVKK in Turkije en de California Consumer Privacy Act (CCPA).

Datalekken brengen ook expliciete kosten met zich mee. The Ponemon Institute Kosten van een datalek Studeren ontdekte dat de gemiddelde kosten per gecompromitteerd record in 2019 ongeveer $ 150 bedragen. De studie schat het risico van 10.000 gestolen of verloren records op meer dan 26%. Dus je hebt net iets meer dan een kans van één op vier om 10.000 records te verliezen. Zou u het risico nemen als u technologie zou kunnen gebruiken om dit te voorkomen?

Organisaties die vastzitten in oude operationele modellen en denkwijzen, erkennen het belang van bedrijfsbrede beveiligingsprotocollen niet. Om te verbeteren, moeten ze voorzien in hun behoefte aan wat Gartner Data Security Governance noemt en zo informatie beschermen in gestructureerde en gecoördineerde gebeurtenissen, niet als een bijzaak of herstel na een inbreuk.

Wat is beheer van gegevensbeveiliging?

Gartner definieert gegevensbeveiligingsbeheer (DSG) als "een subset van informatiebeheer dat zich specifiek bezighoudt met het beschermen van bedrijfsgegevens (in zowel gestructureerde databases als ongestructureerde bestandsgebaseerde formulieren) door middel van gedefinieerd gegevensbeleid en -processen."

Je definieert het beleid. Je definieert de processen. Er is geen pasklare oplossing voor DSG. Bovendien is er geen enkel product dat aan alle behoeften van DSG voldoet. U moet naar uw gegevens kijken en afwegen welke gebieden de grootste behoefte hebben en het belangrijkst zijn voor uw bedrijf. U neemt het databeheer in eigen handen om een ramp te voorkomen. Onthoud dat uw informatie uw verantwoordelijkheid is.

Hoewel er meerdere manieren zijn om gegevens te beveiligen (logisch, fysiek en menselijk), zijn drie primaire softwaremethoden die IRI-klanten met succes toepassen de classificatie, ontdekking en de-identificatie (maskering) van PII en andere gegevens die als gevoelig worden beschouwd.

Gegevensclassificatie

Om specifieke risicogegevens te vinden en te beschermen, moet deze eerst worden gedefinieerd in benoemde categorieën of groepen. Zo geclassificeerde gegevens kunnen niet alleen worden gecatalogiseerd op basis van hun naam en attributen (bijv. US SSN, 9-nummers), maar ook onderhevig aan computationele validatie (om ze te onderscheiden van andere reeksen van 9 cijfers) en gevoeligheidsattributie (geheim, gevoelig, enz.) .).

Naast deze toewijzingen kunnen dataklassen of klasgroepen worden gekenmerkt door waar ze zich bevinden en/of hoe ze gevonden moeten worden (zoekmethode(n) als hun locatie onbekend is. Ook is de globale toewijzing van een herstel- of maskeerfunctie mogelijk, zodat de-identificatie consistent kan worden uitgevoerd voor alle leden van de klas, ongeacht de locatie, met behoud van de referentiële integriteit.

Gegevens ontdekken

Om gevoelige gegevens te vinden, kunnen zoekfuncties worden uitgevoerd die al dan niet aan gegevensklassen zijn gekoppeld. Voorbeelden van detectietechnieken zijn onder meer RegEx- of Perl Compatible Regular Expression (PCRE)-zoekopdrachten door databases of bestanden, vage (soundalike) matching-algoritmen, speciale logica voor pad- of kolomfiltering, benoemde entiteitsherkenning (NER), gezichtsherkenning, enz.

Het is ook mogelijk om machine learning te gebruiken in het herkenningsproces. IRI ondersteunt semi-gesuperviseerde machine learning bij het bouwen van NER-modellen, bijvoorbeeld in het DarkShield-product (hieronder).

De-identificatie van gegevens

Een van de manieren om het risico op gegevensinbreuken te verminderen en zelfs teniet te doen, is door gegevens in rust of in beweging te maskeren, met functies op veldniveau die deze beschermd maar toch tot op zekere hoogte bruikbaar maken.

Volgens Gartner-analist Marc Meunier:"Hoe gegevensmaskering evolueert om gegevens te beschermen tegen insiders en outsiders:"

Het gebruik van gegevensmaskering helpt organisaties het niveau van beveiliging en privacygarantie voor hun gevoelige gegevens te verhogen - of het nu gaat om beschermde gezondheidsinformatie (PHI), persoonlijk identificeerbare informatie (PII) of intellectueel eigendom (IE). Tegelijkertijd helpt gegevensmaskering te voldoen aan de nalevingsvereisten met beveiligings- en privacynormen en -regelgeving.

De meeste ondernemingen hebben, op grond van interne regels of wetten inzake gegevensprivacy, het maskeren van gegevens tot een kernelement van hun algemene beveiligingsstrategie gemaakt, dat nu of dat binnenkort zal zijn.

Bewezen softwareoplossingen

IRI biedt statische en dynamische gegevensmaskeringsoplossingen voor databases, platte bestanden, propriëtaire mainframe- en legacy-toepassingsbronnen, en big data-platforms (Hadoop, NoSQL, Amazon, enz.) in zijn FieldShield-product of Voracity-platform, evenals gegevens die risico lopen in Excel via CellShield.

Voor gegevens in semi- en ongestructureerde bronnen zoals NoSQL DB's, vrije tekstbestanden en toepassingslogboeken, MS Office- en .PDF-documenten, plus afbeeldingsbestanden (zelfs gezichten), kunt u DarkShield gebruiken om deze te classificeren, ontdekken en de-identificeren .

In deze 'shield'-producten kunt u functies gebruiken zoals vervaging, verwijdering, codering, redactie, pseudonimisering, hashing en tokenisering, met of zonder de mogelijkheid om die functies om te keren. Voracity — waaronder die producten vallen — vouwt ook gegevensmaskering op in gegevensintegratie- en migratiebewerkingen, evenals gegevensfederatie (virtualisatie), rapportage en gegevensruzie voor analytische bewerkingen.

Ingebouwde functies voor gegevensdetectie, classificatie, metagegevensbeheer en auditregistratie maken zowel automatische als handmatige beoordelingen van de heridentificeerbaarheid van betrokken records mogelijk. Zie www.iri.com/solutions/data-masking en www.iri.com/solutions/data-governance voor meer informatie, en neem contact op met uw IRI-vertegenwoordiger als u hulp nodig heeft bij het maken of handhaven van uw DSG-framework via een datacentrische, of 'startpunt' beveiligingsbenadering.